بنيانگذار مجتمع فرهنگي مذهبي هيئت قائميه اصفهان

كسي كه همه اورا دوست داشتند

آيت الله شمس آبادي يكي از علماي برجسته شهر اصفهان بودند كه با نظر و درايت خود بنيانگذار راهي شد كه هيچ و قت چراغ راهش خاموش نشد و هرروز قويتر و بهتر راهش را ادامه مي دهند.

هيئت قائميه اصفهان

معرفي

بنيانگذار مجتمع فرهنگي مذهبي هيئت قائميه اصفهان شهيد آيت الله شمس آبادي (ره) يكي از علماي برجسته شهر اصفهان بودند كه در دلدادگي به اهلبيت (عليهم السلام) بخصوص حضرت علي بن موسي الرضا (عليه السلام) و امام عصر (عجل الله تعالي فرجه الشريف) شهره بوده و لذا با نظر و درايت خود در سال 1340 هجري شمسي بنيانگذار مركز و راهي شد كه هيچ وقت چراغ آن خاموش نشد و هر روز قوي تر و بهتر راهش را ادامه مي دهند.

همايش ها و جلسات برگزار شده

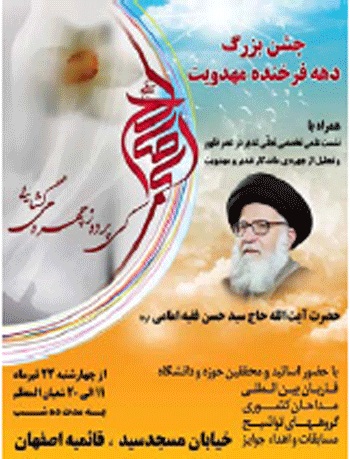

1- آوردن درب هاي قتلگاه امام حسين (ع) 2- برگزاري كلاس هاي آموزشي قائميه 3- برگزاري مسابقه پيامكي ياس كبود 4- تقويم مراسمات قائميه 1389 5- چاپ تبليغات در نشريه قصر يخ 6- حسينيه نوروزي 7- دهه فرخنده غدير 1388 8- قافله عزاداري با پاي برهنه فاطمي1388 9- كلاس هاي غدير 1388 10- مراسم احياء نيمه شب شعبان 1389 11- مراسم ام كلسوم 1389 12- مراسم جشن تكليف دختران1388 13- مراسم جشن و چراغاني نيمه شعبان قائميه 1388و 1389 و 1390 14- مراسم خواندن نماز قضا 15- مراسم دعاي عرفه 1388 16- مراسم دهه صفر 1388 17- مراسم محرم 1388 18- مراسمات دعاي ندبه صبح هاي جمعه قائميه 19- مهد كودك قائميه 20- نصب بيلبور اتوبان شهيد همت توسط سازمان فرهنگ و ارتباطات اسلامي تهران 21- نماد هاي فاطمي در شهر اصفهان 1389 22- همايش بيئت بانوان با حضرت علي (ع) 1388 23- همايش حادثه فاطميه مقدمه حادثه كربلا 24- همايش گرد همايي مداحان استان اصفهان 1389 25- همايش نكوداشت چهره ماندگار مهدوي1389 و غيره...

مركز تحقيقات رايانه اي قائميه اصفهان در يك نگاه

موقعيت جغرافيايي مركز

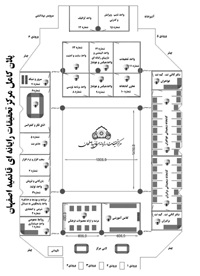

نقشه هوائي مركز

32*39'55.77"N

51*39'12.82"E

Elev 1577M

Eye alt 2.04km

معرفي مركز

بسم الله الرحمن ارحيم

جاهِدُوا بِأَمْوالِكُمْ وَ أَنْفُسِكُمْ في سَبيلِ اللَّهِ ذلِكُمْ خَيْرٌ لَكُمْ إِنْ كُنْتُمْ تَعْلَمُونَ (سوره توبه آيه 41)

با اموال و جانهاى خود، در راه خدا جهاد نماييد؛ اين براى شما بهتر است اگر بدانيد حضرت رضا (عليه السّلام): خدا رحم نمايد بنده اى كه امر ما را زنده (و برپا) دارد ... علوم و دانشهاى ما را ياد گيرد و به مردم ياد دهد، زيرا مردم اگر سخنان نيكوى ما را (بى آنكه چيزى از آن كاسته و يا بر آن بيافزايند) بدانند هر آينه از ما پيروى (و طبق آن عمل) مى كنند

بنادر البحار-ترجمه و شرح خلاصه دو جلد بحار الانوار ص 159

بنيانگذار مجتمع فرهنگي مذهبي قائميه اصفهان شهيد آيت الله شمس آبادي (ره) يكي از علماي برجسته شهر اصفهان بودند كه در دلدادگي به اهلبيت (عليهم السلام) بخصوص حضرت علي بن موسي الرضا (عليه السلام) و امام عصر (عجل الله تعالي فرجه الشريف) شهره بوده و لذا با نظر و درايت خود در سال 1340 هجري شمسي بنيانگذار مركز و راهي شد كه هيچ وقت چراغ آن خاموش نشد و هر روز قوي تر و بهتر راهش را ادامه مي دهند.

مركز تحقيقات قائميه اصفهان از سال 1385 هجري شمسي تحت اشراف حضرت آيت الله حاج سيد حسن امامي (قدس سره الشريف ) و با فعاليت خالصانه و شبانه روزي تيمي مركب از فرهيختگان حوزه و دانشگاه، فعاليت خود را در زمينه هاي مختلف مذهبي، فرهنگي و علمي آغاز نموده است.

اهداف :دفاع از حريم شيعه و بسط فرهنگ و معارف ناب ثقلين (كتاب الله و اهل البيت

عليهم السلام) تقويت انگيزه جوانان و عامه مردم نسبت به بررسي دقيق تر مسائل ديني، جايگزين كردن مطالب سودمند به جاي بلوتوث هاي بي محتوا در تلفن هاي همراه و رايانه ها ايجاد بستر جامع مطالعاتي بر اساس معارف قرآن كريم و اهل بيت عليهم السّلام با انگيزه نشر معارف، سرويس دهي به محققين و طلاب، گسترش فرهنگ مطالعه و غني كردن اوقات فراغت علاقمندان به نرم افزار هاي علوم اسلامي، در دسترس بودن منابع لازم جهت سهولت رفع ابهام و شبهات منتشره در جامعه عدالت اجتماعي: با استفاده از ابزار نو مي توان بصورت تصاعدي در نشر و پخش آن همت گمارد و از طرفي عدالت اجتماعي در تزريق امكانات را در سطح كشور و باز از جهتي نشر فرهنگ اسلامي ايراني را در سطح جهان سرعت بخشيد.

از جمله فعاليتهاي گسترده مركز :

الف)چاپ و نشر ده ها عنوان كتاب، جزوه و ماهنامه همراه با برگزاري مسابقه كتابخواني

ب)توليد صدها نرم افزار تحقيقاتي و كتابخانه اي قابل اجرا در رايانه و گوشي تلفن سهمراه

ج)توليد نمايشگاه هاي سه بعدي، پانوراما ، انيميشن ، بازيهاي رايانه اي و ... اماكن مذهبي، گردشگري و...

د)ايجاد سايت اينترنتي قائميه www.ghaemiyeh.com جهت دانلود رايگان نرم افزار هاي تلفن همراه و چندين سايت مذهبي ديگر

ه)توليد محصولات نمايشي، سخنراني و ... جهت نمايش در شبكه هاي ماهواره اي

و)راه اندازي و پشتيباني علمي سامانه پاسخ گويي به سوالات شرعي، اخلاقي و اعتقادي (خط 2350524)

ز)طراحي سيستم هاي حسابداري ، رسانه ساز ، موبايل ساز ، سامانه خودكار و دستي بلوتوث، وب كيوسك ، SMS و...

ح)همكاري افتخاري با دهها مركز حقيقي و حقوقي از جمله بيوت

آيات عظام، حوزه هاي علميه، دانشگاهها، اماكن مذهبي مانند مسجد جمكران و ...

ط)برگزاري همايش ها، و اجراي طرح مهد، ويژه كودكان و نوجوانان شركت كننده در جلسه

ي)برگزاري دوره هاي آموزشي ويژه عموم و دوره هاي تربيت مربي (حضوري و مجازي) در طول سال

دفتر مركزي: اصفهان/خ مسجد سيد/ حد فاصل خيابان پنج رمضان و چهارراه وفائي / مجتمع فرهنگي مذهبي قائميه اصفهان

كدپستي : 813698635

تاريخ تأسيس: 1385 شماره ثبت : 2373 شناسه ملي : 10860152026

وب سايت: www.ghaemiyeh.com ايميل: Info@ghaemiyeh.com فروشگاه اينترنتي: www.eslamshop.com

تلفن 25-2357023- (0311) فكس 2357022 (0311) دفتر تهران 88318722 (021) بازرگاني و فروش 09132000109 امور كاربران 2333045(0311)

نكته قابل توجه اينكه بودجه اين مركز؛ مردمي ، غير دولتي و غير انتفاعي با همت عده اي خير انديش اداره و تامين گرديده و لي جوابگوي حجم رو به رشد و وسيع فعاليت مذهبي و علمي حاضر و طرح هاي توسعه اي فرهنگي نيست، از اينرو اين مركز به فضل و كرم صاحب اصلي اين خانه (قائميه) اميد داشته و اميدواريم حضرت بقيه الله الاعظم عجل الله تعالي فرجه الشريف توفيق روزافزوني را شامل همگان بنمايد تا در صورت امكان در اين امر مهم ما را ياري نمايندانشاالله.

شماره حساب 621060953 و شماره حساب شبا : IR90-0180-0000-0000-0621-0609-53به نام مركز تحقيقات رايانه اي قائميه اصفهان نزد بانك تجارت شعبه اصفهان – خيابان مسجد سيد

ارزش كار فكري و عقيدتي

الاحتجاج - به سندش، از امام حسين عليه السلام -: هر كس عهده دار يتيمي از ما شود كه محنتِ غيبت ما، او را از ما جدا كرده است و از علوم ما كه به دستش رسيده، به او سهمي دهد تا ارشاد

و هدايتش كند، خداوند به او مي فرمايد: «اي بنده بزرگوار شريك كننده برادرش! من در كَرَم كردن، از تو سزاوارترم. فرشتگان من! براي او در بهشت، به عدد هر حرفي كه ياد داده است، هزار هزار، كاخ قرار دهيد و از ديگر نعمت ها، آنچه را كه لايق اوست، به آنها ضميمه كنيد».

التفسير المنسوب إلي الإمام العسكري عليه السلام: امام حسين عليه السلام به مردي فرمود: «كدام يك را دوست تر مي داري: مردي اراده كشتن بينوايي ضعيف را دارد و تو او را از دستش مي رَهاني، يا مردي ناصبي اراده گمراه كردن مؤمني بينوا و ضعيف از پيروان ما را دارد، امّا تو دريچه اي [از علم] را بر او مي گشايي كه آن بينوا، خود را بِدان، نگاه مي دارد و با حجّت هاي خداي متعال، خصم خويش را ساكت مي سازد و او را مي شكند؟».

[سپس] فرمود: «حتماً رهاندن اين مؤمن بينوا از دست آن ناصبي. بي گمان، خداي متعال مي فرمايد: «و هر كه او را زنده كند، گويي همه مردم را زنده كرده است»؛ يعني هر كه او را زنده كند و از كفر به ايمان، ارشاد كند، گويي همه مردم را زنده كرده است، پيش از آن كه آنان را با شمشيرهاي تيز بكشد».

مسند زيد: امام حسين عليه السلام فرمود: «هر كس انساني را از گمراهي به معرفت حق، فرا بخواند و او اجابت كند، اجري مانند آزاد كردن بنده دارد».

اركان مركز

اركان مركز : هيئت موسس، حوزه رياست، معاونت پژوهش، معاونت فني و توليد، معاونت آموزش، معاونت بازرگاني و خدمات ، معاونت اداري و مالي كه همگي تابع مقررات كلي اساسنامه خواهند بود. 1)هيئت موسس 2)حوزه رياست

1-2) شوراي پژوهش (سياستگذاري

و تدوين خط مشي هاي پژوهشي در پروژه هاي جاري و طرح هاي نو)

2-2) شوراي مديران

3-2) دفتر رياست

4-2) دفتر طرح و برنامه و بودجه

5-2) روابط عمومي و امور بين الملل

6-2) شركتهاي اقماري

7-2) مديريت پروژه

8-2) منابع انساني

9-2) امور حقوقي و قضايي

10-2) مالكيت معنوي 3)معاونت پژوهش

1-3) مديريت تحقيق و نشر اثار فرهنگي رايانه اي

تهيه طرح تفصيلي پروژه ها و گزارش هاي دوره اي

تحقيق،تاليف، تدوين و گردآوري (اسناد مكتوب و ديجيتال)

تحليل و غني سازي

كنترل كيفي توليدات

2-3) مديريت تحقيق و نشر آثار رسانه اي

تهيه طرح تفصيلي پروژه ها و گزارش هاي دوره اي

نگارش فيلم نامه (ايده، سوژه، خلاصه، طرح، سيناپس و فيلمنامه كامل)

كنترل كيفي توليدات

3-3) مديريت خدمات پژوهش

كتابخانه، اسناد و بانك اطلاعاتِ منابع مكتوب و چند رسانه

كافي نت و كتابخانه ديجيتالي ، تخصصي

تايپ و ويرايش

4-3) مديريت اخذ مجوزات مادي و معنوي شامل مولفين، ناشرين و چند رسانه اي 4) معاونت فني و توليد

1-4)مديريت نرم افزار شامل رايانه (برنامه نويسي ، انيميشن ، بازي، گرافيك و...) و تلفن همراه

2-4) مديريت توليد فيلم

انتخاب عوامل فيلم (كارگردان، بازيگر، فيلمبردار، نور و صدا، تداركات و حسابدار)

برنامه ريزي (پيش بيني بودجه، تنظيم برنامه روزانه فيلمبرداري و تدوين)

فيلمبرداري (بازيگري، نورپردازي و صدابرداري)

تدوين (مونتاژ، جلوه هاي ويژه و موسيقي)

3-4)مديريت اينترنت و سايت

4-4)مديريت سخت افزار و پشتيباني

5-4)مديريت امنيت شبكه 5) معاونت آموزش (حضوري و غير حضوري)

1-5) آموزش علوم مذهبي و علمي (حضوري و مجازي) جهت سنين مختلف (ويژه خواهران و برادران)

2-5) آموزش كامپيوتر(حضوري و مجازي) و نرم افزارهاي پژوهشي

3-5) آموزش روش هاي اطلاع رساني به پژوهشگران علوم اسلامي به ميزان مورد نياز 6) معاونت بازرگاني و خدمات

1-6) تبليغ و فرهنگ سازي

2-6) فروشگاه و نمايشگاه

محصولات (دايمي و ادواري)

3-6) ارائه خدمات مشاوره اي به پژوهشگران، نويسندگان، ناشران و مراكز علمي و تحقيقاتي

7)معاونت اداري و مالي

1-7) مديريت اداري

كارگزيني، پذيرش و جذب نيروي انساني (بانك اطلاعات نيرو) ، قراردادها و احكام، حضور و غياب،آمار و ارزشيابي، امور مشمولين و بازنشستگان، دبيرخانه

2-7) مديريت پشتيباني و تداركات

آمار و عملكرد، جذب كمكهاي دولتي و مردمي

كارپردازي، انبار، امور تأسيساتي و ساختمان، مخابرات، تايپ و تكثير (انتشارات)، بايگاني، آبدارخانه، نقليه، نظافت، تعمير و نگهداري

3-7) مديريت رفاه

خدمات رفاهي، امور بيمه و بازنشستگي، صندوق قرض الحسنه، اردوها، امور ورزشي

4-7) مديريت مالي

كنترل مالي پروژه، تكميل مدارك،حقوق و دستمزد،صندوق، رسيدگي اسناد، جمعداري اموال، پيگيري مطالبات، صدور سند، انبار، گزارشات، بايگاني ، رابط بانك

اهداف و تعاريف مجموعه

اهداف و تعاريف مجموعه فرهنگي ، مذهبي ، ديجيتالي قائميه اصفهان

1-ايجاد مركزي جهت ارائه آثار توليدي مركز و مراكز مختلف نرم افزاري برتر و در اختيار گذاشتن آنها به پژوهشگران و علاقمندان دنياي ديجيتال

2-برقراري و ارائه انواع امكانات و تجهيزات موجود براي پشبرد اهداف فرهنگي ، موثر و هو شمند با اصحاب رسانه و عموم مردم

3-توزيع و گسترش مفاهيم اسلامي و انقلابي با استفاده از ابزارهاي رسانه و نو در ايران و جهان

4-فرهنگ سازي و پرورش نيروهاي فعال در جهت ايجاد و توسعه محتواي منطبق بر فرهنگ بومي ، ملي و اسلامي در حوزه فناوري IT و رسانه ديجيتال

5-معرفي و توليد بازيهاي رايانه اي استاندارد و ايجاد محيطي سالم براي علاقمندان در اين عرصه

6-در گير كردن كودكان ، نوجوانان و بزرگسالان با اين مجموعه و استفاده از ابزارهاي روز دنيا براي بالا بردن سطح فرهنگي ، علمي ، اعتقادي ، اجتماعي و مذهبي آنان

و برطرف كردن شبهات ديني

7-كاهش هزينه و توسعه دسترسي عمومي به ميراث مكتوب تاريخي ، علمي ، فرهنگي ، ديني و هنري با ايجاد فضاي معنوي و جذاب و امكان استفاده از نرم افزار هاي كاربردي و اسلامي

8-ارائه خدمات (پايگاه هاي اينترنتي مفيد ايراني و خارجي ) به منظور فعاليتهاي پژوهشي در حوزه رسانه هاي ديجيتال و تعامل فرهنگ و هنر و فناوري اطلاعات و ارتباطات و آموزش درست استفاده كردن از اين ابزارها

9- ارائه خدمات آموزشي و برگزاري دوره هاي تخصصي در حوزه رسانه هاي ديجيتال به صورت حضوري و غير حضوري (مجازي )

10-سهولت دردسترس بودن انواع محصولات ايراني با قيمت پايين ، مناسب و رايگان

11-اشتغال زايي و استفاده از نيروهاي مجرب و متخصص فني و فرهنگي جامعه در اين مجموعه

12-ارائه خدمات به تمامي مراكز فرهنگي كشور در تمام حوزه ها .

13-ايجاد شبكه ماهواره اي قوي با استفاده از فناوري جلوه هاي ويژه ، انيمشن و فضاي مجازي براي رقابت در بين شبكه هاي ماهواره اي به زبان هاي مختلف و نشان دادن عظمت شيعه در جهان

اولين ناشر ديجيتالي استان اصفهان

معرفي

ثبت مركز به عنوا ن اولين ناشر ديجيتالي استان اصفهان از طرف مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزار ت فرهنگ و ارشاد اسلامي تهران

موسسه فرهنگي،ديجيتالي،نرم افزاري قائميه نشر اصفهان

با شماره ثبت : 28183 و شناسه ملي 10320662029 به عنوان اولين ناشر ديجيتالي استان اصفهان با مجوز از مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي با موضوع فعاليت هاي زير آماده ارائه خدمات به مراكز حقيقي و حقوقي مي باشد.

1_ تهيه، تدوين و نشر نرم افزارهاي فرهنگي، آموزشي و

كاربردي و عمومي داراي مجوز از وزارت فرهنگ و ارشاد اسلامي

2_ تهيه، تدوين و نشر نرم افزارهاي تلفن همراه داراي مجوز از وزارت فرهنگ و ارشاد اسلامي

3_ ارائه و نشر محتواي فرهنگي، مذهبي و آموزشي داراي مجوز از وزارت فرهنگ و ارشاد اسلامي از طريق رسانه بر خط.

4-ثبت نرم افزار در مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي

5-اخذ مجوز توليد و تكثير نرم افزار براي محصولات ثبت شده.

6-توليد و تكثير محصولات داراي مجوز.

7-اخذ هولوگرام براي محصولات داراي مجوز.

8-همكاري در پخش و فروش محصولات نرم افزاري شما.

http://www.saramad.ir

لينك مورد نظر جهت بررسي : http://login.saramad.ir/Documents/ListNasherinFaal.aspx

اصطلاحات رايج در صنعت نشر ديجيتال

ناشر ديجيتال

شخص حقيقي يا حقوقي وفق قوانين مربوط با تاييد وزارت فرهنگ و ارشاد اسلامي ، اجازه اشتغال به نشر ديجيتال را دارد.

توليد كننده

هر شخصي كه نقش پديد آورنده و يا مالك نرم افزار را ايفا كند توليد كننده اثر شناخته مي شود. مالك نرم افزار مي تواند شخص پديدآورنده، كارفرما، سفارش دهنده و يا استخدام كننده باشد.

تهيه كننده (مجري)

تهيه كننده واسط بين مالك(كارفرما) و پديدآورندگان نرم افزار مي باشد. وجود اين نقش در توليد يك نرم افزار الزامي نيست و مالك(كارفرما) مي تواند اين وظيفه را نيز خود بر عهده گيرد. تهيه كننده در حقوق مادي و معنوي نرم افزار حقي ندارد مگر اينكه در متن قرارداد تنظيم شده با مالك(كارفرما) يا پديدآورندگان نرم افزار به شكل ديگري توافق شده باشد. براي اينكه شخصيتي تهيه كننده باشد بايد شرايط زير مهيا باشد:

-اول اينكه سرمايه كار توسط او پرداخت شود (اين سرمايه ممكن است وام يا كمك بلاعوض يا حتي متعلق به شخص ديگري باشد)

-دوم اينكه پديد آورندگان مستقيماً توسط وي انتخاب و بكارگيري شده يا توسط نماينده او (مانند كارگردان) انتخاب شوند

حاملهاي ديجيتال

تعريف حامل آثار نرم افزاري(ديجيتالي) در اين سايت به شرح زير است:

1-مبتني بر حامل كه آثار نرم افزاري بر روي سي دي، دي وي دي و ... ارائه مي شود.

2-مبتني بر خط كه آثار توليدي ديجيتالي بر بستر رسانه هاي ديجيتالي نظير خطوط تلفن و شبكه جهاني اينترنت ارائه مي شوند.

پروانه انتشار

كليه نرم افزارهاي توليد و يا ترجمه در داخل بايد براي توزيع و نشر در جامعه، پروانه انتشار دريافت نمايند و متقاضي براي تكثير نرم افزار بايد پروانه انتشار دريافت نمايد. در غير اينصورت اجازه تكثير و انتشار نخواهد داشت و در صورت تخلف، مشمول پيگرد قانوني خواهد بود. پروانه هاي انتشار صادر شده مدت دار بوده و پس از انقضاي زمان، بي اعتبار تلقي مي شوند.

نكته1 - براي نرم افزارهاي توليد داخل، بعد از انقضاي زمان پروانه انتشار، با درخواست مجدد مالك امكان صدور پروانه انتشار براي همان ناشر اوليه يا ناشر ديگر وجود دارد مگر آنكه در قرارداد اوليه، مالك كليه حقوق نشر اثر را به صورت انحصار و با قيد زمان نامحدود به ناشر اوليه واگذار كرده باشد كه در اين صورت پروانه انتشار مجدد تنها براي همان ناشر قابل صدور مي باشد.

نكته2 - متقاضياني كه براي گواهي ثبت نرم افزار اقدام مي كنند، مي توانند به طور همزمان، براي مجوز انتشار نيز درخواست دهند و نيازي به طي مراحل مجدد ندارند.

نكته3 - براي دريافت مجوز انتشار نيازي به ارائه تائيديه فني شوراي عالي انفورماتيك نمي باشد.

نكته4 - آثار فيلم و موسيقي كه در قالب هاي رايج اين نوع آثار - قابل استفاده در دستگاه هاي پخش خانگي- ارائه مي

شوند، نرم افزار محسوب نمي شوند و براي دريافت پروانه انتشار بايد به ساير معاونتهاي مربوطه(معاونتهاي وزارت ارشاد) مراجعه نمايند.

نكته5 - براي تكثير نرم افزارهاي داخلي مالك يا ناشر اثر بايد جهت دريافت مجوز اقدام نمايد. در صورتي كه ناشر براي درخواست پروانه انتشار اقدام مي نمايد بايد اجازه مالك مادي اثر را براي تكثير نرم افزار ارائه نمايد.

نكته6- پروانه انتشار هيچگونه حق مالكيت مادي را براي دارنده ي آن ايجاد و يا اثبات نمي كند.

گواهي ثبت

گواهي ثبت نرم افزار، سند مالكيت معنوي اثر براي پديد آورنده آن و مالكيت مادي براي دارنده گواهي مي باشد. كليه اشخاص حقيقي و حقوقي كه پديدآورنده نرم افزار مي باشند، به منظور ثبت حقوق معنوي و مادي نرم افزار خود مي توانند درخواست دريافت گواهي ثبت نرم افزار نمايند. هر نرم افزار، فقط يك بار مي تواند گواهي ثبت دريافت دارد.حقوق معنوي اثر قابل واگذاري نمي باشد.

براي دريافت گواهي ثبت ارائه تائيديه فني شوراي عالي انفورماتيك الزامي باشد. آثاري كه تركيب اثر آنها، مجموعه برنامه توليد داخل باشد در صورت دريافت اين تاييديه مي تواند گواهي ثبت نيز بگيرد.

لازم به ذكر است حقوق معنوي براي پديد آورندگان كليه آثار توليد داخل به صورت مشاع بوده و هرگونه نقل و انتقال حقوق مادي نرم افزار نياز به اجازه تمام افراد ذكر شده در گواهي ثبت دارد. همچنين كليه اشخاصي كه به عنوان مالك در گواهي ذكر شده اند به صورت مشاع در حقوق مادي نرم افزار سهيم خواهند بود مگر آنكه درصد مالكيت معيني براي افراد مشخص كرده باشند.

مجوز تكثير

به دليل ضرورت ساماندهي بازار و نظارت بر توزيع آثار نرم افزاري در كشور، و همچنين عدم تصويب قانون براي ثبت و حمايت از حقوق پديدآورندگان خارج از كشور، نرم افزارهاي خارجي، از جهت محتوايي بررسي شده و فقط «مجوز تكثير» براي آنها صادر مي شود. اين نرم افزارها براي تكثير در مراكز معتبر بايد مجوز تكثير دريافت نمايند. نرم افزارهاي خارجي مي توانند توسط چندين متقاضي، مجوز تكثير دريافت نمايند و اين مجوز حقي در مورد مالكيت آن نرم افزار ايجاد نمي كند.

نكته: آثار خارجي

كه توسط توليد كنندگان داخلي ترجمه شده باشد و يا توسعه اي در محتوا يا كاركرد آنها انجام شده باشد، در صورت اثبات ارزشمند بودن ترجمه يا توسعه انجام گرفته شده، امكان دريافت پروانه انتشار تعلق مي يابد و تنها مقدار كار ويرايش، توسعه و يا توسعه انجام يافته در داخل مشمول قانون حمايت از پديد آورندگان رايانه اي مي شود. لازم به ذكر است توسعه ي انجام يافته، هيچ گونه حق مادي ( اعم از حق انحصاري در زمينه نشر يا عرضه اثر ) نسبت به اصل اثر خارجي براي انجام دهنده ي توسعه ايجاد نمي كند و ساير افراد كماكان مي توانند نسبت به انتشار اصل اثر خارجي، ( با رعايت ضوابط مربوطه ) اقدام نمايند.

شركتهايي كه نمايندگي انحصار اثر خارجي را از مالك حقيقي آن دريافت كرده باشند از حق انحصاري براي توسعه، تكثير و توزيع نرم افزار مربوطه برخوردارند. بديهي است توزيع آثار خارجي فوق الذكر نيز مشمول قوانين نرم افزار ( طي مراحل بررسي و اخذ مجوز انتشار مربوطه) مي باشد.

مراحل ثبت و گرفتن هولوگرام

معرفي

جهت گرفتن هولوگرام براي محصولات نرم افزاري خود بايست 3 مرحله را پشت سر بگذاريد.

مرحله اول:

ثبت نرم افزار در سايت مركز توسعه فناوري و اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي، اين مرحله توسط تهيه كننده نرم افزار ، مالك نرم افزار يا ناشر نرم افزار قابل انجام ميباشد.

مرحله دوم:

صدور شناسنامه نرم افزار و اخذ مجوز نشر نرم افزار ، اين مرحله فقط توسط ناشرين ديجيتال كه داراي مجوز رسمي از مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي ميباشند، قابل

انجام است.

مرحله سوم:

دريافت هولوگرام فقط براي محصولاتي كه داراي مجوز نشر يا تكثير داشته باشند امكان پذير است، اين مرحله هم فقط توسط ناشرين ديجيتال كه داراي مجوز رسمي از مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي ميباشند، قابل انجام است.

بررسي

بررسي نرم افزار در 3 واحد ذيل انجام مي گيرد:

1- بررسي كلي : بررسي كل محتواي نرم افزار و عدم مغايرت نرم افزار و محتواي آن با ضوابط فرهنگي، سياسي و اخلاقي

2- بررسي تفكيكي: بررسي تخصصي محتواهايي از نوع كتاب، فيلم، موسيقي، تصوير و ... توسط كارشناسان معاونت هاي تخصصي مربوطه از لحاظ عدم مغايرت با ضوابط فرهنگي و رعايت حقوق مادي داده هاي محتوايي به كاررفته در آن

3- بررسي تطبيقي: بررسي صحت مشخصات ارائه شده از سوي متقاضي و تطابق آن با نرم افزار، تاييد عنوان اثر، تعيين حجم و نوع عرضه اثر، بررسي فني نرم افزار از جهت رعايت حقوق مادي پديدآورندگان داده هاي رايانه اي در آن و بررسي محتواهاي پنهان نرم افزار از جهت احتمال پنهان نگاري اطلاعات

مراحل ارائه خدمات نشر ديجيتال

1) پس از هماهنگي با شركت (از طريق ارسال ايميل يا بصورت تلفني) يك نسخه از محصول تمام متعلقات آن (مانند طرح روي سي دي، جعبه سي دي، كتابچه هاي جانبي و ...) به نشاني شركت جهت بررسي اوليه ارسال كنيد.

2) پس از بررسي كارشناسان شركت در خصوص موضوع، كيفيت محتوا، كيفيت فني رابط كاربري ، كيفيت گرافيك و تأييد محصول توسط ما، قراردادي جهت انجام امور مربوط به نشر ديجيتال و كليه مراحل توليد با متقاضي بسته شده و كليه شرايط در قرارداد قيد خواهد شد.

3) پس از عقد قرارداد و رفع اشكالات و ايرادات اوليه ، بايست پنج نسخه كامل براي ما ارسال نمائيد. ما يك نسخه از آنرا نزد خود نگه داشته و 4 نسخه ديگر را براي بررسي و تائيد به وزارت فرهنگ و ارشاد اسلامي تهران ارسال ميكنيم.

4) پس

از تائيد محصول توسط "مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ و ارشاد اسلامي" براي امور توليد، تهيه هولوگرام و باقي مراحل با شما تماس خواهيم گرفت.

هولوگرام

بررهولوگرام يك نشانه تصويري سه بعدي است كه با تكنولوژي ليزر بصورت برچسب توليد مي شود و داراي جلوه هاي بصري منحصر بفرد از نام يا آرم گرافيكي در لايه هاي سه بعدي مختلف مي باشد. مهمترين ويژگي هولوگرام كه باعث شده است به مطمئن ترين برچسب روي كالاها تبديل شود آن است كه اين برچسب بعد از توليد به هيچ وجه در هيچ جاي دنيا قابل كپي برداري و تكثير مجدد نمي باشد. لذا هولوگرام به عنوان برچسب اطمينان بر روي كالا مي تواند بهترين ضامن براي اصالت محصول باشد، به طوري كه مصرف كننده با ديدن هولوگرام بر روي كالا، باخيال آسوده اقدام به خريد مي نمايد. نكات ايمني هولوگرام ها:

در اين نوع هولوگرام براي ايجاد امنيت بيشتر ، شماره سريالي بر روي برچسب به كار گرفته شده است و همچنين متن خاصي را در هنگام كنده شدن از خود به جاي مي گذارند و بصورت طرحي از برچسب جدا شده و بر روي سطح قرار مي گيرد. پس از دريافت پروانه انتشار يا مجوز تكثير، نرم افزارها جهت توزيع و نشر در جامعه بايد هولوگرام دريافت دارند، مراحل دريافت هولوگرام به شرح ذيل است:

پس از تاييد نهايي نرم افزار، متقاضي - با در دست داشتن پروانه انتشار و مجوز تكثير مربوطه - با مراجعه به مراكز تكثير نرم افزار، جهت تكثير نرم افزار خود ( حامل هاي نرم افزاري ) اقدام مي نمايد.

مراكز تكثير، اجازه ندارند نرم افزارهايي بدون مجوز

رسمي اين مركز را تكثيرنمايند و درصورت تخلف، با آنان طبق آيين نامه مراكز مربوطه برخورد خواهد شد.

متقاضي پس از تكثير، يك نسخه از اثر تكثير شده را به همراه نامه اعلام وصول از مركز تكثير را به اين مركز تحويل مي نمايد. پس از تاييد تطبيق حامل تكثير شده با نسخه اوليه و با توجه به شمارگان ( با تاييد مسوول بخش) هولوگرام در اختيار متقاضي قرار مي گيرد.

متقاضي موظف است هولوگرام ها را بر روي تمام نسخه هاي توليد شده الصاق نمايد. متقاضي بايد از هرگونه توزيع و انتشار نسخه هاي تكثير شده بدون هولوگرام، خودداري نمايد

قوانين حاكم

بر اساس مصوبه هيئت وزيران در جلسه مورخ 24/5/1389، ايجاد و فعاليت هر واحد فرهنگي ديجيتال و انتشار هر رسانه ديجيتال منوط به اخذ مجوز از وزارت فرهنگ و ارشاد اسلامي است و متخلفان بر اساس قانون تعطيل مؤسسات و واحدهاي آموزشي و تحقيقاتي و فرهنگي كه بدون اخذ مجوز قانوني دايرشده و مي شود مورد پيگرد قانوني قرار خواهندگرفت.

برخي از مواد مهم اين قانون به شرح ذيل ميباشد:

ماده2_ ايجاد و فعاليت هر واحد فرهنگي ديجيتال و انتشارهر رسانه ديجيتال منوط به اخذ مجوز از وزارت فرهنگ و ارشاد اسلامي است ومتخلفين وفق قانون تعطيل مؤسسات و واحدهاي آموزشي و تحقيقاتي و فرهنگي كه بدون اخذ مجوز قانوني دايرشده و مي شود _ مصوب1372_ و ساير قوانين موضوعهمورد پيگرد قانوني قرار خواهندگرفت.

ماده3_ كليه اشخاص حقيقي و حقوقي از جمله دارندگانمجوزهاي موضوع مواد (2) و (4) اين آيين نامه مكلفند براي انجام فعاليت هايتبليغاتي، روابط عمومي و معرفي كالا يا خدمات براي فروش (از قبيل مشاوره،تهيه و انتشار محتواي تبليغاتي)، مجوز فعاليت

تبليغاتي از وزارت فرهنگ وارشاد اسلامي اخذ يا به كانون هاي تبليغاتي داراي مجوز معتبر از آنوزارتخانه مراجعه نمايند.

ماده4_ هرگونه فعاليتتجاري در زمينه توليد، تكثير، توزيع و عرضه كالاي شامل آثار ديداري وشنيداري به هر طريق از قبيل حامل هاي ديجيتال يا شبكه داده منوط به اخذ مجوز از وزارت فرهنگ و ارشاد اسلامي است و متخلفين وفق قانون نحوه مجازاتاشخاصي كه در امور سمعي و بصري فعاليت هاي غيرمجاز مي نمايند _ مصوب1386_ وساير قوانين موضوعه مورد پيگرد قانوني قرار خواهندگرفت.

تبصره1_ بسته هاينرم افزاري رسانه اي و كالاهاي شامل محتواي فرهنگي ديداري و شنيداري ياقابل اجرا به صورت محتواي يادشده، كالاي شامل اثر ديداري و شنيداري محسوبمي گردند.

تبصره2_ هرگونه فعاليتتجاري در زمينه توليد، تكثير، توزيع و عرضه كالاهاي شامل آثار ديداري وشنيداري از طريق سامانه هاي برخط، اعم از آن كه كالا، به صورت برخط بارگيريگردد يا پس از سفارش متقاضي، به وسيله پست، پيك يا ساير روش ها براي ويارسال گردد، بدون اخذ مجوز وزارت فرهنگ و ارشاد اسلامي ممنوع است.

پلان و نقشه مركز

نقشه هوائي

متراژ 2000 متر مربع طبقه دوم مجتمع

واحد هاي فعال در مركز

معرفي

بسمه تعالي

موضوع فعاليت : استفاده از فن آوري اطلاعات و ارتباطات براي پژوهش، آموزش و توليد نرم افزارهاي پژوهشي ، آموزشي، فرهنگي و تبليغي

1- اساسنامه : ماده 1- آموزه هاي مكتب اهل بيت عليهم السّلام محتوا و جوهره نظام آموزشي و پژوهشي را تشكيل مي دهد و دانش آموختگان حوزه هاي شيعي به طور طبيعي اطلاعات پيرامون تاريخ، فرهنگ و انديشه هاي شيعه دارند.شرايط كنوني ايران و جهان زمينه ساز تجديد نظر در شيوه متداول و ضرورت تمركز بيشتر و سامان يافته بر شناخت شيعه در حوزه هاي علوم ديني شده است، با پيشرفت فن آوري ITدر زمينه هاي مختلف لازم است تا با اين ابزار و به جهت مبارزه با تهاجم فرهنگي وسيع بيگانگان و ناتوي فرهنگي خاموش، وارد شوند و كمر همّت ببندند و در زمينه معرفت و شناخت قرآن كريم و اهل بيت عليهم السّلام و با عنايت به نيازسنجي و جلوگيري از فعاليت هاي هم عرض و مخاطب شناسي دقيق گام هاي موثر و مفيد را برداشته و وارد اين عرصه گردند، اين مركز با استفاده از روشهاي نوين و پيشرفت فناوري هاي تلفن هاي همراه ، رايانه و با ايجاد برنامه نويسي قابل اجرا بر روي كليه تلفن هاي همراه و رايانه هاي شخصي توانسته است با توليدات كتابخانه اي تخصصي و عمومي گام هاي موثري را برداشته و در خدمت جامعه فرهنگي حقيقي و حقوقي باشد. ماده 2- 1- توليد برنامه هاي نرم افزاري در زمينه هاي مختلف علوم اسلامي و فرهنگ ديني و مقدمات مربوط به آن به

منظور تحقيق، تبليغ و اطلاع رساني آموزه هاي ديني در سطوح مختلف تخصصي و عمومي. 2- تحقيق و بكارگيري بهترين شيوه هاي استفاده از فن آوري اطلاعات و ارتباطات در جهت اهداف مركز.

3- بكارگيري ارتباطات شبكه هاي اينترنتي و اينترانتي براي دريافت و ارسال اطلاعات مورد نياز و ارائه خدمات اينترنتي به محققان و مراكز علوم ديني4- انجام تحقيقات لازم براي استفاده در نرم افزارهاي توليدي و شبكه هاي اينترنتي.5- انتشار كتب -به ويژه نسخه هاي قديمي و خطي-، مجلات و جزوات مربوط به برنامه ها و اطلاعات توليد شده به صورت الكترونيكي و مكتوب.6- آموزش كامپيوتر و نرم افزارهاي پژوهشي و روش هاي اطلاع رساني به پژوهشگران علوم اسلامي به ميزان مورد نياز.7- ارائه خدمات كامپيوتري نرم افزاري و سخت افزاري به محققان علوم اسلامي.8- شناسايي، تقويت و ترويج عوامل رشد و توسعه فرهنگ استفاده بهينه از فن آوري كامپيوتري و توسعه و تعميم آن در حوزه هاي علمي و فرهنگ ديني عمومي.9- همكاري با دستگاه ها و نهادهاي پژوهشي، كامپيوتري و فرهنگي به منظور تبادل تجارب موجود در مديريت محتوا، توليد نرم افزارهاي مورد نياز و تأسيس پايگاهها و مراكز اطلاع رساني و عرضه خدمات نرم افزاري به مؤسسات و نهادهاي مذكور.

2-پيش درآمد : عرصه هاى مختلف انديشه و عمل اسلامى هيچ گاه از مردان بلند همّت خالى نبوده است. دانش پژوهان مسلمان همواره در راه حفاظت از مرزهاى ايمانى مردم وظيفه اى خطير عهده دار بوده اند و در هر روزگار به گونه اى شايسته آن زمان به تلاش برخاسته اند.كنون كه پرچم فتح و عزّت اسلام در اهتزاز و دلهاى تشنه علوم

و معارف قرآن و اهل بيت عليهم السلام در جهان فراوان است، مجاهدان عرصه علم و دانش مى كوشند تا با بهره گيرى بيش از پيش از امكانات موجود تلاش شايسته اى را براى بهبود اطلاع رسانى و تسهيل دستيابى به گنجينه علوم و معارف اسلامى انجام دهند.رايانه كه يكى از سودمندترين ابزارهاى اطلاع رسانى است، با قابليت هاى ويژه، خاصه سرعت و دقت شگفت انگيزش مى تواند نقش بسيار مهمى را در خدمت به فرهنگ اسلامى ايفا كند.ضرورت ساماندهى اطلاعات و پژوهشهاى انجام شده در گستره معارف اسلامى و پاسخگويى به نيازهاى تحقيقاتى موجود، توجه پژوهشگران مسلمان را به بهره گيرى از امكانات فنى و علمى جديد معطوف كرده است.مركز تحقيقاتى و رايانه اى اسلامى همگام با پيشرفت فن آورى و همساز با نيازهاى جديد، گام در اين راه ناهموار گذاشته و با تلاش شبانه روزى محققان و متخصصان خود سعى مى كنند با وارد كردن متون قديم در لوح هاى نورى و فراهم آوردن قابليتهاى متفاوت در بازيابى اطلاعات، بستر مناسبى را براى انجام تحقيقات و پژوهشهاى نوين در حوزه دين پژوهى آماده سازند.

3-اهداف و وظايف :1-ايجاد مركزي جهت ارائه آثار توليدي مركز و مراكز مختلف نرم افزاري برتر و در اختيار گذاشتن آنها به پژوهشگران و علاقمندان دنياي ديجيتال . 2-برقراري و ارائه انواع امكانات و تجهيزات موجود براي پيشبرد اهداف فرهنگي ، موثر و هوشمند با اصحاب رسانه و عموم مردم .3-توزيع و گسترش مفاهيم اسلامي با استفاده از ابزارهاي رسانه و نو در ايران و جهان .4-فرهنگ سازي و پرورش نيروهاي فعال در جهت ايجاد و توسعه محتواي منطبق بر فرهنگ بومي ،

ملي و اسلامي در حوزه فناوري IT و رسانه ديجيتال.5-معرفي و توليد بازيهاي رايانه اي استاندارد و ايجاد محيطي سالم براي علاقمندان در اين عرصه .6-در گير كردن كودكان ، نوجوانان و بزرگسالان با اين مجموعه و استفاده از ابزارهاي روز دنيا براي بالا بردن سطح فرهنگي ، علمي ، اعتقادي ، اجتماعي و مذهبي آنان و برطرف كردن شبهات ديني.7-كاهش هزينه و توسعه دسترسي عمومي به ميراث مكتوب تاريخي ، علمي ، فرهنگي ، ديني و هنري با ايجاد فضاي معنوي و جذاب و امكان استفاده از نرم افزار هاي كاربردي و اسلامي.8- ارائه خدمات (پايگاه هاي اينترنتي مفيد ايراني و خارجي ) به منظور فعاليتهاي پژوهشي در حوزه رسانه هاي ديجيتال و تعامل فرهنگ و هنر و فناوري اطلاعات و ارتباطات و آموزش درست استفاده كردن از اين ابزارها.9- ارائه خدمات آموزشي و برگزاري دوره هاي تخصصي در حوزه رسانه هاي ديجيتال به صورت حضوري و غير حضوري (مجازي )10- سهولت دردسترس بودن انواع محصولات ايراني با قيمت پايين ، مناسب وحتي المقدور رايگان.11-اشتغال زايي و استفاده از نيروهاي مجرب و متخصص فني و فرهنگي جامعه در اين مجموعه .12- ارائه خدمات به تمامي مراكز فرهنگي كشور در تمام حوزه ها .13-توليد محتوا جهت شبكه هاي ماهواره اي راديوئي و تلوزيوني قوي با استفاده از فناوري جلوه هاي ويژه ، انيمشن و فضاي مجازي براي رقابت در بين شبكه هاي ماهواره اي به زبان هاي مختلف و نشان دادن عظمت شيعه در جهان.

4-معاونت ها : 1- معاونت بازرگاني و خدمات وروابط فرهنگي : اين معاونت به منظور معرفي و عرضه توليدات مركز تحقيقات

رايانه اي قائميه اصفهان به جامعه علمي و فرهنگي داخل و خارج از كشور تشكيل شده است. سامان دهي و مديريت عرضه و توزيع محصولات قائميه در فروشگاه ها، نمايشگاه ها و مجامع اطلاع رساني داخلي و خارجي؛ تأسيس نمايندگي هاي عرضه محصولات قائميه در كشورهاي مختلف؛ ارائه خدمات اطلاع رساني و انجام تبليغات در جهت معرفي فعاليت ها و توليدات اين مركز؛ ايجاد تعامل ميان مركز و نهادها و مؤسسات پژوهشي، علمي و فرهنگي؛ تأسيس بانك هاي اطلاعات به منظور استفاده محققان از منابع پژوهشي رايانه اي و كتابخانه هاي اينترنتي؛ دريافت بازخوردها و نظرات كاربران محصولات قائميه و پشتيباني از آنان، ارائه خدمات مشاوره اي به پژوهشگران، نويسندگان، ناشران و مراكز علمي و تحقيقاتي؛ حمايت از توليد كنندگان نرم افزارهاي علوم اسلامي و انساني؛ تلاش در جهت ترويج نشر الكترونيك و فرهنگ سازي براي بهره مندي جامعه علمي كشور از كتاب هاي الكترونيكي با مشاركت ناشران و نويسندگان؛ برگزاري نمايشگاه هاي سراسري نرم افزارهاي علوم اسلامي و توزيع نرم افزارهاي آموزشي، از جمله وظايف مهم اين معاونت بازرگاني و خدمات و روبط فرهنگي به شمار مي رود

1-بخشهاي اين معاونت عبارتند از:

2- بخش انتشارات

3-مجله ذوالفقار

4-ارتباطات و تبليغات

5-بانكهاي اطلاعات

6-روابط بين الملل

7- امور كاربران

8-خدمات فرهنگي

9-نمايشگاه هاي داخلي

10- شركت فني مهندسي انتخاب

2-معاونت فني :

در رشته هاي مختلف با استفاده از قابليت هاي فني، طراحي و پياده سازي برنامه هاي مركز تحقيقات كامپيوتري علوم اسلامي را به عهده دارد. متخصصين اين معاونت با بهره گيري از جديدترين تكنيك ها توانسته اند نرم افزارهاي منحصر به فرد و پايگاههاي ارزشمندي را توليد و عرضه نمايند. معاونت فني مركزتحقيقات رايانه اي قائميه اصفهان در نوزده بخش سازماندهي شده است كه عبارت اند از :

1-برنامه نويسي Desktop))

2-تايپ و ويرايش

3-چند رسانه

4-كنترل پروژه

5- وب

6-شبكه

7-تحقيق و توسعه

8-سخت افزار

9-نرم افزار

10-امنيت

11-انيميشن

12-گرافيك

13-بازيهاي رايانه اي

14-پانوراما و شبيه سازي

15-جهاد در جبهه سايبر

16-قفل گزاري

17-توليد و تكثير

18-چاپ

3-معاونت پژوهشي : از آنجايي كه وظيفه محوري مركز تحقيقات كامپيوتري علوم اسلامي، توليد برنامه هاي نرم افزاري در زمينه هاي مختلف علوم اسلامي و فرهنگ ديني به منظور تحقيق، تبليغ و اطلاع رساني آموزه هاي ديني در سطوح مختلف تخصصي و عمومي مي باشد، معاونت پژوهشي انجام امور پژوهشي را در اين راستا به عهده دارد. بر اين اساس، معاونت پژوهشي با مجموعه اي از بخش ها و دفاتر به شرح ذيل، تشكيل شده و به فعاليت مي پردازد:1) بخش بانك اطلاعات منابع 2) بخش تاليف و تدوين3) بخش تبليغ و فرهنگ سازي4) بخش تحقيق و توسعه در فضاي ديجيتال5) بخش تحليل و غني سازي6) بخش چند رسانه اي 7) بخش كنترل كيفيت 8) بخش مديريت پايگاه ها9) بخش ورود اطلاعات10) دفتر طرح و برنامه11) دفتر مالكيت معنوي12) دفتر مديريت پروژه13) دفتر معاونت14) دفتر منابع انساني15) شوراي پژوهشي

4-معاونت اداري و مالي : اين معاونت علاوه بر دفتر متشكل از دو بخش اداري و مالي مي باشد كه هر بخش نيز خود به واحد هاي مختلف تقسيم مي گردد.

*مديريت امور اداري الف) ادارة كارگزيني 1. امور دفتري؛2. امور پذيرش و جذب نيروي انساني؛3. امور قراردادها و احكام؛4. امور حضور و غياب؛5. امور آمار و ارزشيابي؛6. امور مشمولين و بازنشستگان.

ب) ادارة رفاه 1. خدمات رفاهي؛2. امور بيمه و بازنشستگي؛3. وام، صندوق قرض الحسنه؛4. اردوها؛5. امور ورزشي.ج) ادارة تداركات1. كارپردازي؛2. انبار؛3. امور تأسيساتي و ساختمان.د) مخابراته_) تايپ و تكثير (انتشارات)و) بايگاني

*مديريت امور پشتيباني1. آبدارخانه؛2. نقليه؛3. نظافت؛4.

تعمير و نگهداري.و همچنين بخش مالي متشكل از واحد هاي تكميل مدارك، حقوق و دستمزد، صندوق، رسيدگي اسناد، جمعداري اموال، پيگيري مطالبات، صدور سند، انبار، گزارشات، بايگاني و رابط بانك مي باشد.

5-خدمات و فعاليتها :

1- مشاور و اجراي پروژه ها : 1- پياده سازي و اجراء طرح هاي مراكز و مؤسسات اسلامي ،يكي ديگر از خدمات ارزنده مركز تحقيقات را يانه اي قائميه اصفهان مشاركت در پياده سازي طرح هايي است كه اطلاعات آن در مراكز ديگر تهيه شده و آماده پردازش كامپيوتري بوده تا به صورت نرم افزار يا پايگاه اطلاع رساني عرضه گردد. 2- مشاوره به مراكز و مؤسسات اسلامي ، ضرورت ساماندهي انبوهي از اطلاعات و پژوهشهاي انجام شده در مراكز و مؤسسات اسلامي توجه كارگزاران را به بهره گيري از امكانات فني و نوين معطوف كرده است . مراكزتحقيقاتي و رايانه اي اسلامي همگام با پيشرفت فن آوري و متناسب با نيازهاي خود در صدد برآمدند تا ضمن الكترونيكي نمودن اطلاعات و پردازش آنها ، بستر مناسبي را براي انجام تحقيقات و پژوهشهاي حوزه دين فراهم نمايند . در اين ميان مركز تحقيقات كامپيوتري علوم اسلامي به عنوان يكي از پيشگامان، الگوي مناسبي براي مؤسسات اسلامي بوده و از حيث پردازش اطلاعات و برنامه نويسي نرم افزار داراي جايگاه ويژه اي مي باشد . از اين رو همواره مورد توجه و مرجع كارشناسي مراكز اسلامي بوده و چه بسا در بسياري از موارد نيروهاي تربيت يافته اين مركز مسئوليت ساماندهي اطلاعات مراكز ديگر را عهده دار شده اند . نوع ديگري از همكاري با مؤسسات ، مشاوره براي نحوه ورود اطلاعات

و در نظر گرفتن قابليت هاي برنامه هاي در حال توليد مي باشد كه به بعضي از موارد اشاره مي شود:

2-طراحي و توليد نرم افزار :

انجام تمامى امور فنى در راستاى تحقق بخشيدن به اهداف مركز، در حيطه وظايف معاونت فنى است. اين معاونت عهده دار پردازش متون و ارائه تمامى طرح هاى تحقيقاتى ارائه شده از طرف معاونت پژوهشي مركز به شكل نرم افزار مى باشد. همچنين انجام امور فنى مربوط به شبكه هاى ارتباطى رايانه اى و توليد و نگهداري پايگاه هاي شبكه جهاني قائميه و عرضه خدمات فنى مورد نياز را در دستور كار خود دارد عمدة وظايف اين معاونت را مى توان بدين گونه برشمرد:

1- تحقيق در زمينه آخرين دستاوردهاى فناورى روز در عرصه نرم افزار و به خدمت گرفتن آنها براى ارتقاء سطح كيفى توليدات مركز و تعيين برنامه هاى كلان آينده 2- تحليل نيازمندى هاى يك برنامه براى ارائه بهترين خدمات به كاربران و طراحى برنامه بر اساس تحليل اوليه 3- تطبيق اطلاعات رسيده از معاونت پژوهشي با استانداردهاى موجود و برنامه نويسى براى تصحيح و پردازش آنها4 - فايل سازى اطلاعات و تهيه توضيحاتي نظير كتابشناسى برنامه، معرفى مؤلفان متون، راهنماى برنامه ها و ديگر مطالب مورد نياز5- مطالعه بر روى بانك هاى اطلاعاتى استاندارد جهت آشنايى با قابليت هاى آنها و طراحى و پياده سازى يك سيستم بانك اطلاعاتى مطلوب 6- كد نويسى براى پياده سازى طرح اوليه با توجه به طراحى هاى انجام شده 7- طراحى صفحات رابط كاربر بر اساس قابليت هاى برنامه با استفاده از جاذبه هاي هنري و گرافيكي و پياده سازى آنها8- تهيه اطلاعات صوتى و تصويرى مورد نياز براى برنامه هاى چند رسانه اى (مالتى مديا)9- تهيه راهنماى تصويرى

يا دموى برنامه ها كه در آنها قابليت هاى هر برنامه توضيح داده مى شود.تجارب اندوخته شده طى سال ها فعاليت در عرصه نرم افزار، همراه با ابداعات متخصصان فنى مركز تحقيقات رايانه اي قائميه اصفهان و به كارگيرى شيوه هاى فني جديد موجب گرديده تا همه برنامه هاى توليد شده توسط مركز با وجود ساختار متفاوت و موضوعهاي گوناگون از قابليت جستجوى بسيار بالا و سريع در الفاظ متون برخوردار باشند. اين قابليت كه نام آن را معجم الفاظ يا فرهنگ واژگان مى ناميم، به حدى از توانايى رسيده كه امروزه در بين نرم افزارهاى علوم انسانى در سطح جهان، كم نظير بوده و يكى از ويژگى هاى متمايز كنندة توليدات مركز از محصولات مشابه مى باشد.

معاونت فني از سينزده بخش تشكيل شده كه هر بخش در حيطة تخصص خود به انجام وظيفه ميپردازد:

1- بخش برنامه نويسي محلي (Desktop)

2- بخش پردازش اطلاعات (Data Base)

3- بخش برنامه نويسي وب و امنيت

4- بخش شبكه و اينترنت

5- بخش مالتي مديا و نرم افزار

6- بخش انيميشن

7- بخش بازيهاي رايانه اي

8- بخش پانورا ما و شبيه سازي

9- بخش گرافيك

10-بخش قفل گزاري

11-بخش جهاد در جبهه سايبر

12- توليد و تكثير

13- چاپ

بخش برنامه نويسي محلي(Desktop)

اين بخش مجموعه اي متشكل از متخصصان و مهندسان در زمينه كامپيوتر است كه وظيفه توليد نرم افزارهاي مركز را كه به صورت لوح فشرده عرضه ميشود بر عهده دارد. مهمترين وظيفه اين بخش طراحي و اجراي نرمافزارهاي تحقيقاتي در زمينههاي علوم اسلامي و در راستاي اهداف مركز، تعريف شده است.

بخش برنامه نويسي محلي كه از ابتداي تاسيس مركز به عنوان يكي از اصلي ترين قسمتهاي آن تشكيل شد، با استفاده از بهترينهاي تكنولوژي

برنامه نويسي تكنون توانسته است نيازهاي فني نرم افزارهاي مركز را بخوبي جوابگو باشد. اين روند از برنامه هاي تحت Dos آغاز شده و امروزه متناسب با آخرين نسخه هاي سيستم عامل Windows ارتقا يافته است.

در راستاي نيل به اهداف برنامه نويسي بايستي محيط برنامه نويسي و ابزارها و راهكارهاي آن، مناسب با اهداف معاونت انتخاب ميشد تا قدرت پاسخ گويي به تنوع نيازهاي نرم افزاري علوم اسلامي و همچنين قابليت برطرف نمودن مشكلات متنوع مسائل بومي (محيط هاي نمايشي فارسي ، عربي ، انگليسي و ...) نرم افزارهاي علوم اسلامي را داشته باشد.

بعد از بررسي هاي متنوع كارشناسان فني مركز زبان برنامه نويسي (سي شارپ)، JAVA و android انتخاب شد. لذا با هماهنگي بخش تحقيق و توسعه و همكاري فعال مهندسين برنامه نويسي، كتابخانة غني و قوي NoorLib شامل كلاسهاي (class) متنوع براي تمامي نيازهاي برنامه نويسي در محيط (سي شارپ)، JAVA و android آماده شد و از آن پس تمامي برنامه هاي اصلي مركز با كمك همين كتابخانه هاي نرم افزاري توليد كه قابليت اجرا بر روي رايانه و تلفن هاي همراه را دارا مي باشد.

در طول بيش از دوسال تلاش برنامه نويسان مركز، كتابخانه نرم افزاري مذكور (GHAEMIYEH) بسيار غني و قدرتمند گشته و طي مراحل مختلفي ارتقاهاي قابل توجهي در آن داده شده است كه نتايج آن در برنامه هاي جديدتر مركز مشاهده ميشود.

جستجو، نمايش، چاپ، مديريت تصاوير، انيميشن، فونت، صوت و فيلم از مهمترين هستههاي نرمافزاري اين كتابخانه ميباشد كه در انواع مختلفي از برنامهها به كار گرفته شده است.

با توجه به مراحل توليد نرم افزارها، توضيحاتي دربارة نحوة كار

بخش Desktop در ذيل مي آيد:

تحليل و طراحي

بعد از تصويب توليد نرم افزاري خاص، بايستي از منظر واسطه كاربري (Interface) طراحي شود. بدين منظور جلسات متعددي با حضور متكفل پروژه، مجري پروژه و ساير افراد صاحب نظر تشكيل ميشود تا صفحات متنوع برنامه طراحي شود. با كمك نرم افزارهاي مناسب حاصل جلسات مكتوب شده و نيازهاي گرافيكي و ديتايي و فايل سازي و برنامه نويسي در نظر گرفته ميشود.

برنامه نويسي

با اعلام آمادگي بخشهاي وابسته و انتخاب افراد درگير پروژه در بخشهاي گرافيك، Database، برنامه نويسي و بررسي نرم افزار، تحت نظر و مديريت مجري پروژه، اجراي برنامه شروع ميشود.

فعاليتهاي ديگر

تحقيق در حوزه هاي مختلف نرم افزار جهت تقويت علمي اعضا امري ضروري است. لذا با توجه به نياز پروژه هاي جاري و آيندة مركز و علاقه مندي و توانايي مهندسين برنامه نويس، در حوزه هاي جديد برنامه نويسي و حوزه هاي وابسته، موضوعي جهت تحقيق و بررسي تعريف ميشود.

بعد از اتمام هر يك از تحقيقات مذكور، مستندات مناسب هر يك تهيه شده، در صورت نياز و اهميت موضوع كنفرانسي جهت ارائة نتايج تحقيقات براي برنامه نويسان و مسئولان وابسته تشكيل ميشود.

در ذيل براي نمونه فهرستي از چند تحقيق مي آيد :

1- بررسي فونتهاي يوني كد و چگونگي استفاده از آنها

2- كاربرد Source Control در پروژه هاي گروهي

3- تكنيكهاي قفل گذاري پروژه ها

4- تكنيكهاي Zip و Unzip كردن

5- چگونگي استفاده از فايلهاي ساخته شده با برنامه هاي مولتي مديا مثل Flash در زبان (سي شارپ)

6- تبديل فايلهاي مختلف متني به يكديگر مثل زرنگار، MS.Word ، اپل، ابجد و ...

7- جديترين فناوريهاي برنامه نويسي JAVA و android

براي تلفن هاي همراه

بخش پردازش اطلاعات (Data Base)

شكل گيري اين بخش به صورت رسمي در اواخر سال 1387 صورت گرفت. افراد تشكيل دهندة اين بخش فارغ التحصيلان دانشگاهي در رشتة مهندسي كامپيوتر ميباشند.

در ابتداي شكل گيري اين بخش تنها زبان برنامه نويسي (سي شارپ)، JAVA و android بود ولي به تدريج برنامهها به محيطهاي بروز شده تجهيز گشته و از محيط WPF اسفاده شد و در نتيجه سرعت كار چندين برابر شد.

فعاليت هاي بخش پردازش اطلاعات

1- تهية ساختارهاي اولية فايلهاي درخواستي بخشهاي Desktop و Web با هماهنگي بخشهاي مربوطه

2- فايل سازي كتابخانه شامل الفاظ كتب، ليست فهرستها، ليست كلمات فهرستها جهت جستجوي كتابخانهاي و تهية ليستهاي درخواستي مربوط به هر پروژه

3- تهية فايلها و ليستهاي HTML و XML با فرمت هاي متنوع جهت سايت هاي تعريف شده براي گروه

4- فايل سازي ديتاهاي تاريخي، رجالي، حديثي و ديتاهاي شرح و متني و تهية ارتباطهاي لازم جهت ليستهاي مربوطه

5- تهيه ابزارهاي متنوع جهت تست ديتاها، تصحيح ليست كلمات، اعراب زني كلمات و آيات، تصحيح آيات قرآني، تصحيح فرمت، تصحيح متون و غيره

6- انجام كارهاي تحقيقاتي در ارتباط با كارهاي گروه ( RD)

3-كافي نت و كتابخانه ديجيتالي ، تخصصي قائميه : در اين واحد با استفاده از فناوري روز دنيا بستر اينترنت و كتابخانه هاي ديجيتالي زيادي توانسته است به نيازهاي محققين و پژوهشگران پاسخ مثبت دهد .

4-بانك اطلاعاتي : براي آشنا ساختن اقشار مختلف فرهنگي اعم از دانشجويان و طلاب علوم ديني با فناوري اطلاعات در گستره دانش پژوهي اسلامي ، و معرفي محصولات نرم افزاري مركز تحقيقات رايانه اي قائميه اصفهان به مركز فرهنگي ،

جامعه علمي كشور و ساير محققين ، بخشي به عنوان بانك اطلاعات تاسيس شد تا با شناسايي نقاط علمي و فرهنگي كشور نسبت به فراهم سازي فضاي مناسب و تجهيز و آماده سازي آن و استقرار اپراتور راهنما به عنوان بانك اطلاعات نرم افزارهاي علوم اسلامي ، علاقمندان را به استفاده از نرم افزار براي پژوهش و كاوش در منابع اصيل اسلامي ياري داده و فرهنگ داده پردازي علوم اسلامي را در جامعه دين پژوهان ترويج دهند. اولويت اول در تاسيس بانك اطلاعات در سطح كشور حوزه هاي علميه و نخستين مكان حوزه علميه مقدسه قم و مركز آن مدرسه عالي دارالشفاء بود. اين حركت با استقبال طلاب و روحانيون و اساتيد حوزه روبرو شد وشروع مباركي براي تاسيس بانكهاي اطلاعات در ساير مركز حوزي و پژوهشي علوم ديني در سراسر كشور شد. در اين بانكها علاوه بر آشنا شدن پژوهشگران با كاربرد نرم افزار در پژوهشهاي ديني نسبت به ارائه خدمات پژوهشي نيز تلاشهايي صورت گرفت و موضوعاتي كه براي پايان نامه ها از طرف دانشجويان و طلاب به اين بانكها ارجاع داده مي شد خود دستمايه اي گشت تا مطالبي گرد آيد و محتوايي پالايش يافته از منابع اصيل اسلامي استخراج و جزواتي فراهم شود كه فهرست آن را در ارامه اين صفحه مشاهده خواهيد نمود. بانكهاي اطلاعات توانست محل مناسبي براي تبادل نظر بين محققان و متفكران علوم اسلامي و انساني شود و از اين رهگذر پيشنهادات و انتقادات سازنده اي از سوي اين نخبگان به مجموعه دست اندركاران و برنامه ريران مركز انتقال يافت كه در تكامل و ارائه برنامه هاي

جديد نقش داشت پس از مدتي كه فرهنگ كاربري رايانه و علوم انفورماتيك رايج شد و داده پردازي علوم اسلامي توانست جايگاه خدمت رساني و نقش موثر خود را در تحقيق و تتبع باز كند اداره بانكهاي اطلاعات به حوزه هاي علميه و مركز و موسسات علمي و فرهنگي واگذار شد و گونه ديگري از بانك اطلاعات در وظايف اين بخش تعريف شد كه به آن بانك اطلاعات خود گردان گفته مي شود .بانك اطلاعات خود گردان بانك اطلاعاتي است كه درخواست تاسيس آن از طرف مركز يا موسسه فرهنگي يا حوزه عميه و يا دانشگاه به مركز تحقيقات رايانه اي قائميه اصفهان ارائه مي شود و معاونت اطلاع رساني و بين الملل مركز تحقيقات پس از بررسي و تاييد نسبت به پشتيباني نرم افزاري واحيانا تجهيز سخت افزاري آن مجموعه اقدام مي نمايد . پشبيباني نرم افزاري به اين صورت است كه همه عناوين برنامه هاي رايانه اي كه مركز تحيقيات توليد كرده است به صورت رايگان در اختيار واحد درخواست كننده قرار مي گيرد و از ان پس نيز هرگونه توليد نرم افزاراز سوي مركز در قالب پشتيباني براي بانك اطلاعات خودگردان ارسال مي گردد.

بانك اطلاعات مورد نظر به محيطي اطلاق مي شود كه در آن امكان استفاده پژوهشي و مطالعاتي محققين ، اساتيد ، دانشجويان ، طلاب و عموم مراجعين از نرم افزارها و ساير بسته هاي آموزشي فراهم شده باشد. از اين رو سالنهاي مطالعه ، كتابخانه ها ، بخش پژوهش حوزه هاي علميه و يا سايت كامپيوتر دانشگاه ها كه مجهز به دستگاه هاي رايانه عمومي مي باشند مي تواند به اين منظور مورد بهره برداري قرار

گيرد .

امكانات و تسهيلاتي كه اين مركز براي ايجاد يا تقويت و پشتيباني بانك هاي اطلاعات در اختيار متقاضي قرار مي دهد عبارت است از: 1 - ارسال توليدات نرم افزاري مركز تحقيقات رايانه اي قائميه اصفهان 2 - پشتيباني نرم افزاري شامل به روز رساني نرم افزارهاي ارسالي قائميه ، تعويض لوح هاي فشرده ، ارسال كتابچه و جزوات آموزشي نرم افزارها3 - اشترك مجله ذوالفقار (اطلاع رساني ، آموزشي و مطالعات رايانه اي علوم اسلامي)4 - آموزش كاربري نرم افزارهاي قائميه براي متصدي بانك اطلاعات در صورت نياز 5 - اطلاع رساني از سمينارها ، نمايشگاه ها و محصولات جديد در دست توليد مركز 6 - برخورداري از تخفيف ويژه در خريد نرم افزارهاي قائميه

شرايط مورد نظر مركز براي تاسيس بانك اطلاعات :1 - برخورداري از محيط لازم جهت استفاده مراجعين از نرم افزارهاي قائميه (كتابخانه ، سالن مطالعه)2 - در اختيار داشتن تجهيزات سخت افزاري مانند رايانه ، پرينتر و غيره3 - امكان استفاده مراجعين از تجهيزات و نرم افزارها به صورت غير اختصاصي4 - سعي در جهت معرفي و شناساندن موضوعات ، قابليتها و امكانات پژوهشي نرم افزارها به مراجعين 5 - ارائه بازخوردها ، پيشنهادات و انتقادات استفاده كنندگان از نرم افزارهاي قائميه به مركز. 6 - ارسال گزارش ميزان استفاده كمي و كيفي از محصولات قائميه هر 6 ماه. مركز و موسساتي كه شرائط تاسيس بانك اطلاعات را داشته و تمايل به استفاده از خدمات اين مركز را دارند مي توانند با تكميل فرم درخواست تاسيس بانك اطلاعات و ارسال اطلاعات مورد نياز به صورت كتبي، درخواست تاسيس بانك

اطلاعات نمايند . اين مركز پس از بررسي درخواست ها و احراز شرائط مورد نياز نسبت به همكاري اقدام مي نمايد : 1- فرم درخواست تاسيس بانك اطلاعات خود گردان (PDF) 2- فهرست بانكهاي اطلاعات خود گردان3- فهرست بانكهاي اطلاعات وابسته 4- فهرست جزوات پژوهشي تهيه شده در بانك هاي اطلاعات

5-كتابخانه هاي ديجيتالي قائميه اصفهان : گامى نو درعرصه نشر آثار دينى، علمي و فرهنگى مركز تحقيقات رايانه اي قائميه اصفهان به تمامى نويسندگان، مترجمان، صاحبان قلم و انديشه، و مركز و مؤسسات، و نيز ناشران عزيز نويد مى دهد كه با اجراى طرح «كتابخانه ديجيتالى قائميه » فضاى مناسبى را براى انتشار رايانه اى آثار آنان فراهم آورده و مسير علم و پژوهش را به گونه اى مطلوب هموار نموده است. «كتابخانه قائميه » نرم افزارى است جامع و برخوردار از ابزارهاى متنوع پژوهشى كه محيطى مناسب و مطلوب را براى پژوهشگران فراهم نموده و امكانات رايانه و تلفن همراه را به خدمت كاربران درآورده است. اين نرم افزار به گونه اى سامان يافته كه بتواند اطلاعات دريافتى را در سريع ترين زمان به شكلى منسجم در قالب چند كارتابل ارائه كند. تعداد اين كارتابلها بستگى به نوع اطلاعات و هدفى دارد كه تهيه كنندگان نرم افزار در نظر دارند؛ بدين معنا كه چنانچه شما اطلاعات مربوط به صدها جلد كتاب را داشته باشيد، اين نرم افزار در مدتى كوتاه آن را به صورت دسته بندى و منظم همراه با فهرست كلمات و ساير امكانات ارائه مى نمايد. لوح فشرده ريالرآن وعترت ، دانستنيهاي فاطمي ، دانستنيهاي مهدوي و كتابخانه تلفن هاي همراه كه بيش از 1000

عنوان نرم افزار مي باشد . از جمله برنامه هايى هستند كه تا كنون در مجموعه «كتابخانه قائميه » عرضه شده و در اختيار كاربران و پژوهندگان قرار گرفته اند. اين مركز به دنبال توليدات خويش در اين زمينه، در نظر دارد به معرفى آثار شخصيت هاى برجسته و دانشمندان بزرگ اسلامى اقدام نمايد و با استفاده از فنّاوري هاى روز به ارائه كارآمد اين منابع ارزشمند و ماندگار بپردازد. علاقه مندان به داشتن نسخه الكترونيكى آثار خود بر روي رايانه و تلفن همراه مى توانند متن دست نويس، چاپ شده و يا فايل آماده اثر خويش را كه مى تواند متن فارسى، عربى و يا انگليسى كتاب، پايان نامه، مجله و مجموعه مقالات باشد، در اختيار مركز تحقيقات رايانه اي قائميه اصفهان قرار دهند و در زمانى كوتاه، نسخه الكترونيكى آن را همراه قابليت هاى كاربردى و ويژگي هاى بسيار ارزنده به صورت برنامه رايانه اى و تلفن همراه در قالب يك لوح فشرده دريافت كنند. پس از انعقاد قرارداد و توافق لازم ميان صاحب اثر و اين مركز، عمليات فرمت زنى يا آماده سازى و بازيابى متون آغاز مى گردد و چون قالب ارائه محتوا از پيش مهياست، مراحل تهيه و آماده سازى نرم افزار مزبور در فرايند زمانى كوتاهى به انجام مى رسد. پس از توليد نسخه الكترونيكى، صاحبان آثار مى توانند شخصاً نسبت به تكثير و توزيع نرم افزار خود اقدام نمايند و يا اينكه با اين مركز جهت تكثير و توليد انبوه آن به انعقاد قرارداد بپردازند.اشخاص ذيل مى توانند براى ارائه مطالب و آثار خود در قالب نرم افزار، با مركز تحقيقات را يانه اي قائميه

اصفهان تماس بگيرند و از امكان تهيه «كتابخانه ديجيتالى قائميه » بهره مند شوند: 1- نويسندگان، مترجمان و صاحبان قلم و انديشه 2- _ انتشار ديجيتالى كتاب و آثار خود با قابليت هاى متعدد3- _ در اختيار داشتن نسخه الكترونيكى آثار خويش جهت استفاده شخصى4- مركز و مؤسسات پژوهشى، فرهنگى و آموزشى (كتابخانه ها، پژوهشگاه ها و دانشگاه ها)5- _ نشر متون به صورت الكترونيكى به همراه امكانات متنوع پژوهشى 6- _ تهيه فهرست ها و نمايه هاى مورد نياز (ايندكس) براى كتب، مجلات، پايان نامه ها و مقالات 7- _ قابليت جستجوى كلمات و عبارات با امكان دسترسى به متن 8- _ ارائه قابليت هاى يادشده براى كتابخانه هاى كتب و اسناد 9- _ تسهيل در امر تحقيق براى پژوهشگران10- ناشران 11- _ انتشار كتاب در زمان كوتاه و با هزينه اندك 12 - _ عرضه رايانه اى كتب با قابليت هاى كارآمد پژوهشى 13- _ تهيه فهرست هاى گوناگون (ايندكس) براى آثار چاپى ناشران به صورت لوح فشرده ضميمه كتاب14- _ قابليت جستجوى كلمات و عبارات با نمايش نشانى پاسخها و دسترسى به متن اجمالى15- _ امكان تكثير مجدد در كمترين وقت بدون نياز به كاغذ16- بديهى است كه ارزيابى و گزينش كتب براى استفاده در اين مجموعه، در هيئت علمى مركز مورد بحث و بررسى قرار مى گيرد.ويژگي هاى كتابخانه ديجيتالى قائميه :1- * ارتباط منطقى ميان واژگان و متن كتب از طريق فهرست كلمات و جستجوى عبارات2- * ارائه امكانات فنى جهت انجام پژوهش هاى موضوعى در كتب 3- * عرضه فهرست ها و نمايه هاى مختلف (ايندكس) جهت تسهيل در امر

تحقيق4- * پژوهش هاى متنوع و گسترده در متون برنامه 5- * جستجو به وسيله علايم عمومى (* و؟) و استفاده از قابليت فهرست سازى6- * دستيابى آسان و سريع به متن، فصول و ابواب كتب از طريق فهرست درختى 7- * استفاده از امكانات پژوهشى مانند: نمايه زنى، حاشيه نويسى، رنگى كردن و علامت گذارى 8- * ارتباط لغت نامه و متن كتب برنامه 9- * امكان يادداشت بردارى، گزينش متن، ويرايش و چاپ مطالب مورد نظر 10- نرم افزار دانستنيهاي قرآن و عترت نمونه اي از يك كتابخانه ديجيتالي مي باشد كه براي آشنايي بيشتر با قابليتهاي اين كتابخانه مي توانيد اصل نرم افزار دانستنيهاي قرآن و عترت را مشاهده نماييد. مزاياى كتابخانه ديجيتالى قائميه : 1- با در اختيار داشتن نسخه الكترونيكى آثار خويش، از مزاياى ذيل برخوردار مى شويد:2- * نشر صدها جلد كتاب بدون استفاده از كاغذ 3- * انتشار هزاران نسخه كتاب با %20 هزينه نشر سنتى 4- * نگهدارى صدها جلد كتاب در فضايى بسيار كوچك 5- * عدم نياز به صفحه آرايى، صحافى و طراحى 6- * گنجاندن 600 هزار صفحه متن يا 2000 كتاب 300 صفحه اى در يك لوح فشرده 7- * امكان نشر كتب در شبكه اينترنت 8- * انتشار آثار در كوتاه ترين زمان و با كمترين هزينه9- * دوام و ماندگارى آثار و فرسوده نشدن در اثر گذشت زمان و استفاده مكرر10- * امكان تهيه نسخه پشتيبان بدون صرف هزينه اضافى 11- * عدم نياز به مراقبت هاى خاص در مقابل خطرات احتمالى12- * محدوديت نداشتن در ارسال به اشخاص و مكانهاى مختلف13- *

حمل و نقل آسان 14- * امكان تكثير مجدد در كوتاه ترين زمان و با هزينه اندك 15- * امكان ويرايش جديد اثر در زمان كوتاه و هزينه كم

1- واحد تحقيقات

بانك هاي اطلاعاتي و كتابخانه هاي ديجيتالي اينترنت گامي مؤثر در پژوهش

استفاده از اينترنت و پايگاه ها و كتابخانه هاي اينترنتي يكي از مهم ترين راه كارها و ابزار هاي پژوهشي براي محققان حوزه هاي مختلف علمي به شمار مي آيند. از اين رو مي توان با توسعه و گسترش خدمات اشتراك و دسترسي به منابع ديجيتال و بانك هاي اطلاعاتي و معرفي مناسب و مفيد كتابخانه هاي ديجيتالي اينترنت به مراكز حوزوي و همين طور مؤسسات علمي- پژوهشي در پيشبرد اهداف محققان علوم اسلامي گام هاي مؤثري برداشت.

مركز تحقيقات رايانه اي قائميه اصفهان كه هميشه در مسير آسان سازي و ايجاد زمينه هاي دسترسي بهينه محققان به نرم افزارها، پايگاه ها و منابع ديجيتالي در حوزه دين پيشگام بوده است، اين بار سعي كرده است با شناسايي بانك هاي اطلاعاتي و كتابخانه هاي ديجيتالي، محققان و پژوهشگران علوم اسلامي را در امر پژوهش همراهي كند. در همين رابطه گفتگويي با حجة الاسلام نبوي مدير اين پروژه انجام داه ايم كه تقديم حضورتان مي كنيم.

ابتدا بفرماييد براي دسترسي محققان علوم اسلامي به منابع ديجيتالي موجود دراينترنت چه كاري انجام داده ايد؟

يكي از كارهايي كه در چند ماه اخير در مركز تحقيقات رايانه اي قائميه اصفهان براي محققان و پژوهشگران حوزه هاي مختلف علوم انساني و اسلامي دنبال شده است، امر شناسايي و ايجاد زمينه هاي دسترسي به بانك هاي اطلاعاتي مقالات، مجلات و كتاب هاي

خارجي است. البته روشن است كه در اين كار مراد و مقصود ما تنها پايگاه هايي بوده است كه علاوه بر ارائه حجم انبوهي از اطلاعات مهم و بعضا كمياب، امكانات و قابليت هاي پژوهشي نيز براي آن منابع فراهم كرده باشند. دسترسي به اين قبيل پايگاه ها معمولا از طريق اشتراك و پرداخت هزينه هاي قابل توجهي است كه در مورد برخي از سايت هاي مهم و پايگاه هايي كه داراي منابع اينچنيني هستند كار شناسايي و اشتراك و ايجاد دسترسي به آنها انجام شده است.

هدف از طرح شناسايي و اشتراك پايگاه هايي كه شامل منابع اطلاعاتي و كتابخانه هاي ديجيتالي هستند چه بوده است؟

مركز با شناسايي پايگاه هاي داراي منابع اطلاعاتي و كتابخانه هاي ديجيتالي سعي كرده است روش نويني را براي پژوهشگران علوم ديني بخصوص محققان حوزه فراهم كند تا اين افراد بتوانند با سهولت و آساني به منابع خارجي دسترسي داشته باشند و از اين طريق ضمن در اختيار داشتن عمده منابع درهر موضوع علمي از آخرين نظريات علمي در حد اقل زمان مطلع شوند.

براي شناسايي پايگاه هايي كه شامل منابع اطلاعاتي و كتابخانه هاي ديجيتالي هستند و ارائه آن به محققان حوزه و مراكز پژوهشي حوزه چه مراحلي را طي مي شود؟

در اينترنت پايگاه هاي متعددي كه شامل منابع علمي و اطلاعاتي باشند وجود دارد. در مرحله اول آنها را شناسايي نموده و بعد از بررسي و شناسايي تفصيلي و دقيق، موارد مناسب را مشترك مي شويم و در مرحله بعد آنها را به مراكز علمي پژوهشي معرفي و اشتراك آنها را در دسترس محققان قرار مي دهيم.

اشتراك پايگاه

هاي اطلاعاتي و كتابخانه هاي ديجيتالي به چه صورت در اختيار محققان و يا مراكز تحقيقاتي و پژوهشي قرار مي گيرد؟

اشتراك برخي از پايگاه هاي مذكور به گونه اي است كه ممكن بوده آن را در اختيار كاربران ديگر هم قرار داد كه اين كار انجام شده و به مراكز متقاضي به صورت جداگانه اشتراك رايگان داده ايم تا محققان از مركز پژوهشي خود بتوانند استفاده كنند.

اما برخي ديگر از اين پايگاه هاي اطلاعاتي به گونه ايست كه براي هر كاربر يا هر مركز بايد يك اشتراك جداگانه تعريف كرد؛ مراكزي كه مايل به استفاده از اين قبيل بانكها بوده اند با 80 در صد تخفيف اشتراك آنها فراهم شده است.

موضوعات منابع موجود در اين كتابخانه هاي ديجيتالي و بانك هاي اطلاعاتي چيست؟

موضوعات منابع موجود در اين كتابخانه ها متعدد است اما سعي شده بيشتر در خصوص پايگاه ها و منابعي اقدام شود كه منابع مرتبط با علوم انساني و علوم اسلامي را دارا باشند.

اين كتاب خانه هاي ديجيتالي و بانك هاي اطلاعاتي از چه قابليت ها و امكاناتي برخودار هستند؟

تمام بانك هاي ديجيتالي شناسايي شده توسط مركز معمولا از امكانات و قابليت هاي پژوهشي بالايي برخوردارند يعني علاوه بر اينكه داراي حجم انبوهي از كتاب، مجله، مقاله و پايان نامه و... هستند؛ امكانات ويژه اي هم بر روي اين اطلاعات قرار داده اند كه امر تحقيق و پژوهش مححقان را بسيار راحت مي كند.

آيا بر تعداد اين بانك ها افزوده خواهد شد؟

بله، شناسايي اين بانك ها توسط مركز همچنان ادامه دارد. ما سعي داريم بهترين ها را انتخاب كنيم و در اختيار محققان و

پژوهشگران قرار دهيم.

تا به حال مراكز حوزوي چقدر از اين بانك ها استقبال كرده اند؟

براي همه بانك ها و كتابخانه هاي شناسايي شده جزواتي به عنوان جزوات راهنماي استفاده آنها تهيه شده و در اختيار نزديك به 150 مركز آموزشي و پژوهشي حوزه قرار گرفته است.

به دنبال اين كار تاكنون نزديك به 140000 نفر مشترك بانك اطلاعاتي نرم افزار هاي تلفن همراه اين مركز شده اند.

مركز تحقيقات رايانه اي قائميه اصفهان به عنوان متصدي اين بانك هاي اطلاعاتي چقدر توانسته در گسترش و توسعه اين بانك ها موفق باشد؟

يكي از اهداف مهم مركز راه اندازي بانك ها ، نرم افزار هاي تلفن همراه و پا يگاه هاي اينترنتي است. مركز با گسترش و توسعه بانك ها ، نرم افزار هاي تلفن همراه و پايگاه هاي اينترنتي در حوزه علوم اسلامي، سعي كرده است اين خلأ را در سراسر كشور بخصوص در مراكز حوزوي جبران كند تا بتواند با فراهم كردن شرايط مناسب، محيطي كاملاَ علمي- پژوهشي براي طلاب و محققان علوم ديني به وجود آورد كه بحمدالله در اين راه موفقيت نسبي را كسب كرده است.

2- واحد توليد

1- معرفي

استفاده از منابع تهيه شده توسط واحد تحقيقات

2.تحويل منابع و متون بر اساس زمان بندي مشخص

3.همكاري با مديريت اجرائي ، واحد گرافيك ، واحد برنامه نويسي ، واحد نرم افزار ، واحد انيميشن ، واحد كنترل كيفي ، واحد قفل گذاري ، واحد توليد CD،DVD ، واحد چاپ و بازرگاني و فروش مركز

4.تهيه گزارشات روزانه

2- نمودار روند توليد نرم افزار ها

1- واحدهاي توليد نرم افزار :

1- مدير عامل 2- مديريت اجرائي 3- واحد تحقيقات 4- واحد تايپ غلط گيري و ويرايش 5- مديريت توليد 6- واحدگرافيك7- واحد برنامه نويسي8 - واحد انيميشن 9- واحد كنترل كيفي 10- واحد قفل گزاري11- واحد توليد و تكثير CD و DVD 12- واحد چاپ 13- مديريت بازرگاني و فروش 14- واحد امور مالي 15- واحد روابط عمومي و اداري

4-نيازهاي توليد يك نرم افزار :

1-مدير عامل : دستور مبني بر توليد برنامه به مدير اجرائي .

2-مديريت اجرائي : دستور اجرائي شدن تحقيقات ، (تايپ غلط گيري و ويرايش )و توليد برنامه با محتواي تحقيقاتي و پيگيري روند نرم افزار از مديريت توليد.

1- واحد تحقيقات :1- آماده كردن متون مورد نياز و جامع با عنوان نرم افزار و فهرست درختواره اي ، موضوعي وبدون هيچ شبهه اي . 2- واحد تايپ غلط كيري و ويرايش : تايپ متون تحقيقاتي ، اصلاح متون ، غلط گيري . 3- واحد سايت:پشتيباني از سايت ها و گذاشتن اخبار و فايل نرم افزار هاي توليدي مركز برروي سايت مركز 3- مديريت توليد : پيگيري دستور مديريت اجرائي مبني بر توليد نرم افزار فوق با واحد هاي مذكور 1- واحد گرافيگ : طي دستور كتبي از طرف مديريت توليد و

با تاييد مديريت اجرائي . روند طراحي : اتوران شامل : صفحات لودينگ ، صفحه اصلي ، اسپانسر ، عكس ، تم موبايل ، تم كتابخانه ديجيتالي ، صفحه عكس ، صفحه فيلم ، نمايشگاه مجازي ، درباره ما ، پديد آورندگان مي باشد.روند چاپ : پك بيروني ، پك داخلي ، ليبل CD ،كارت ثبت خريدار، پوستر و بنر 2- واحد برنامه نويسي : طي دستور كتبي از طرف مديريت توليد و با تاييد مديريت اجرائي . روند برنامه نويسي : تحويل گرفتن طراحي هاي اتوران ، تم هاي موبايل وكتابخانه ديجيتالي ، كد گزاري متون 3- واحد انيميشن : طي دستور كتبي از طرف مديريت توليد و با تاييد مديريت اجرائي . روند واحد انيميشن : طبق نيازهاي نرم افزار توليد نمايشگاه هاي مجازي ، پانوراما ، ساخت انيميشن و بازيهاي رايانه اي4- واحد كنترل كيفي : طي دستور كتبي از طرف مديريت اجرائي و با تاييد مديريت عامل نرم افزار و كليه امور طراحي و چاپ را نظارت مي كنند و دستور نهايي صادر مي گردد . 5- واحد قفل گزاري : طي دستور كتبي از طرف مديريت توليد و با تاييد مديريت اجرائي . روند واحد قفل گزاري : تحويل گرفتن لوح نرم افزار و كد زني و اعمال قفل در برنامه .7- واحد توليد و تكثير CD و DVD: تحويل گرفتن نرم افزار با امضاي نهايي مدير عامل و تاييد مدير توليد جهت تكثير6- واحد چاپ: تحويل گرفتن پك ، ليبل ، پوستر ، بنر و غيره .. با امضاي نهايي مدير عامل و تاييد مدير توليد جهت چاپ مديريت

بازرگاني و فروش : طي دستور كتبي از طرف مديريت عامل و با تاييد مديريت اجرائي روند فروش نرم افزار را بر عهده دارد. 1- امور مالي : طي دستور كتبي از طرف مديريت عامل جهت پرداخت هزينه هاي چاپ ، تكثير ، صدور فاكتور فروش ، پرداخت حقوق و غيره .. را برعهده دارد. 2- واحد روابط عمومي و اداري : طي دستور كتبي از طرف مديريت توليد و با تاييد مديريت اجرائي و امور مالي پيگيري فاكتور هاي صادره از طرف امور مالي را بر عهده دارد.

3- توليد و سفارش نرم افزار هاي رايانه اي

مركز تحقيقات رايانه اي قائميه اصفهان در سال 1387 با هدف طراحي و پياده سازي نرم افزارهاي كاربردي، ارائه و فروش محصولات نرم افزاري، بومي سازي نرم افزارهاي خارجي در سازمان ها و موسسات ايراني، طراحي صفحات وب و پايگاه هاي اطلاع رساني و در مجموع با هدف ارتقاي فناوري اطلاعات در سازمان ها و مراكزفرهنگي وعمومي كشور پا به عرصه IT كشور گذشته است.

كارشناسان و متخصصين فناوري اطلاعات و ارتباطات به عنوان پايه گذاران و مديران اين مجموعه همواره تلاش نموده اند تا با نوآوري در حوزه پياده سازي سامانه نرم افزاري و مشاوره و مديريت فناوري اطلاعات، گشاينده راه حل هاي جديد در بكارگيري IT در سازمان ها و موسسات دولتي و خصوصي باشند.

مركز تحقيقات رايانه اي قائميه اصفهان به عنوان يك مركز نرم افزاري همواره تلاش نموده است تا مشتريان و كارفرمايان خود را با ارائه بهترين خدمات نرم افزاري در قالب پروژه هاي فناوري اطلاعات جلب نمايد.

عضويت در شوراي عالي انفورماتيك و همكاري با شورايعالي فناوري اطلاعات، شورايعالي اطلاع رساني ، مركز توسعه فناوري اطلاعات و رسانه هاي ديجيتال وزارت فرهنگ

و ارشاد اسلامي و ساير متوليان فناوري اطلاعات در كشور نيز از جمله سوابق كاري ما در اين حوزه و توسعه IT در كشور است.

پس از گذشت 2 سال فعاليت با جهشي فو ق العاده زياد ، بدون شك اين مركز از جمله مجموعه هاي پيشرو در زمينه پياده سازي سيستم جامع اطلاع رساني، سامانه هوشمند و سيستم مديريت محتوا در كشور است.

زمينه هاي فعاليت مركزبه شرح زير مي باشد :

طراحي و توليد نرم افزاري علوم اسلامي

طراحي و توليد نرم افزار سفارش مشتري

فروش توليدات و محصولات نرم افزاري تحت وب

طراحي وب سايت و پرتال سازماني

پياده سازي راه حل هاي جامع نرم افزاري مبتني بر وب

مشاوره و مديريت پروژه هاي فناوري اطلاعات

گرافيك و هنر ديجيتال

هوشمند سازي و بكارگيري سيستم مديريت دانش

بومي سازي نرم افزار بر اساس نياز سازمان ها

ارائه سرويس ها و خدمات Online

پياده سازي پايگاه ها و بانك اطلاعاتي

بهينه سازي وب سايت در موتورهاي جستجو (SEO)

توليد نرم افزار

نيازسنجي، تحليل، طراحي، توليد و پياده سازي و استقرار سامانه نرم افزاري در زمينه هاي مختلف، را مي توان اصلي ترين فعاليت و تخصص مركز تحقيقات رايانه اي قائميه اصفهان دانست. به طور كلي توليد نرم افزار در مركز تحقيقات رايانه اي قائميه اصفهان در دو بخش ذيل انجام مي گيرد:

توليد نرم افزارهاي كاربردي خاص به سفارش مشتري

اين مركز با تكيه بر 2 سال تجربه خود در زمينه پياده سازي و توليد نرم افزار و برنامه كاربردي در سازمان ها و نهادهاي بزرگ و معتبر كشور و با بهره گيري از كارشناسان خبره در امور تحليل و طراحي سيستم و برنامه نويسي، اين توانمندي را در مجموعه نرم افزاري خود ايجاد

نموده است تا نسبت به اجرا و پياده سازي برنامه هاي كاربردي به سفارش مشتري با استفاده از سبك هاي مختلف معماري و تحقيقات نرم افزاري، در حوزه هاي مختلف اقدام نمايد استفاده از تكنولوژي و متدولوژي هاي روز دنيا در طراحي و پياده سازي نرم افزار و همچنين بكارگيري سبك هاي نوين معماري نرم افزار همواره در پروژه هاي نرم افزاري و توليد سامانه هاي اطلاعاتي اين مركز مدنظر بوده است.

دارا بودن رتبه عالي در توليد نرم افزارهاي سفارش مشتري از متوليان اين امر در طول ساليان گذشته و سوابق روشن مركز در توليد ده ها نرم افزار كاربردي خاص، نشان دهنده توان بالاي ما، به عنوان يك مركزتحقيقاتي و نرم افزاري است.

طراحي و ايجاد سامانه هاي اطلاعاتي، پياده سازي سيستم نرم افزاري اطلاعات مديريت، سيستم هاي مديريت محتوا، سامانه هاي هوشمند، سيستم هاي نرم افزاري مديريت و كنترل پروژه براي مشتريان متعدد از جمله سوابق مركز درحوزه توليد برنامه هاي كاربردي خاص است.

ارائه محصولات نرم افزاري

مركز تحقيقات رايانه اي قائميه اصفهان تاكنون محصولات نرم افزاري متعددي را به بازار عرضه نموده است كه از مهم ترين آنها مي توان به اين موارد اشاره كرد:

- نرم افزار ساخت محتواي چند رسانه اي ( قائميه )

- سيستم مديريت محتوا و پرتال (پورتال) جامع (پويا)

- سيستم حسابداري ، بازرگاني (چهارباغ )

- سيستم هاي يكپارچه نرم افزاري موسسات علمي و پژوهشي (اتوماسيون اداري)

- سامانه ارسال و دريافت بلوتوث هوشمند (قائميه )

ساخت Editor كتاب (قائميه )

تفاوت ما با اغلب شركت هاي توليد كننده نرم افزار در اين است كه ما محصولات نرم افزاري خود را اغلب به صورت يك بسته يا پكيج نرم افزاري به فروش مي گذاريم و همچنين هر محصول نرم افزاري را

براساس نياز مشتري بومي سازي (Customize) مي نماييم.

اغلب سازمان ها، مراكز و شركت هاي ايراني در فرآيندهاي داخلي خود، نيازمندي هاي خاص خود را دارند كه مي بايست در سيستم هاي نرم افزاري آن ها پيش بيني گردد و خريد محصولات نرم افزاري آماده به صورت بسته نرم افزاري جوابگوي نياز آن ها نيست. بدين منظور ما نيازمندي هاي خاص مشتريان را در نرم افزار بومي سازي نموده و در غالب برنامه هاي كاربري خاص به آن ها ارائه مي كنيم.

براي توضيحات بيشتر به صفحه معرفي محصولات نرم افزاري مركز مراجعه كنيد.

4- توليد و سفارش نرم افزار هاي تلفن همراه

تلفن همراه فناوري برتر دهه آينده و ابزاري بسيار راحت در كنار شما

با تشكر از وقتي كه براي مطالعه رزومه كاري مركز تحقيقات رايانه اي قائميه اصفهان در حوزه تلفن همراه تخصيص داده ايد ، بدين وسيله شرحي مختصر بر توليدات ، توانمندي ها و پروژه هاي اجرا شده توسط مركز تحقيقات رايانه اي قائميه اصفهان به استحضار مي رسد. با اين اميد كه بتوانيم خدمتي هر چند كوچك به جامعه بزرگ فرهنگي و اطلاعاتي كشور ارائه نماييم.

گسترش روز افزون تلفن هاي همراه و استفاده از آن توسط اكثريت مردم دنيا (چهار ميليارد و هشتصد ميليون نفر) ، دارا بودن امكانات نرم افزاري گوشي ها و همچنين امكان اتصال به شبكه هاي انتقال داده از راه دور همگي نمايانگر اين است كه موج جديدي از فناوري در راستاي تكنولوژي ديجيتال و فناوري اطلاعات به طور فراگير در حال شكل گيري مي باشد كه مي توان از آن به عنوان اوج سخت افزار و نرم افزارهاي تلفن همراه ياد نمود. از اين رو مركز تحقيقات رايانه اي قائميه اصفهان با هدف دست يابي به اين فناوري و توسعه آن در جهت نيازهاي جامعه علمي و اسلامي قدم به

عرصه فرهنگي دنيا نهاد و با عنايت به تعداد زيادي از برنامه هاي فارسي ، عربي و انگليسي مناسب در اين زمينه ، اقدام به تهيه و توليد نرم افزارهاي تلفن همراه به زبان فارسي ، عربي و انگليسي به طوري كه در همه انواع موبايل ها قابل پياده سازي باشد نمود كه با توجه به تجربه و سابقه ديرين متوليان اين مركز در اين زمينه در حدود 4 سال ( جزء اولين توليد كننده ها ) آمادگي لازم جهت همكاري با تمامي اشخاص حقيقي و حقوقي و نيز ادارات را اعلام داشته است.

به عنوان مقدمه اي كوتاه قابل ذكر است كه اين مركز به عنوان يكي از متوليان صنعت توليد نرم افزارهاي موبايل ، در سال 1387 تاسيس گرديده و با شماره ثبت: 2373 و شناسه ملي : 10860152026 اداره ثبت مؤسسات كشور مشغول به فعاليت مي باشد. تيم فني اين مركز متشكل از جوانان تحصيل كرده و با استعداد دانشگاهي و حوزوي كشور مي باشد كه در زمينه تخصصي خود جزء بهترين و توانمندترين نيروهاي كشور محسوب مي گردند و توانايي توليد هر نوع برنامه قابل اجرا روي موبايل را دارند. از جمله بانك هاي اطلاعاتي ، كتاب الكترونيك ، كاتالوگ هاي ديجيتال ، نرم افزارهاي كاربردي ، آموزشي و ... ، انواع بازي هاي دوبعدي و سه بعدي و..... . دسته بندي بهتر توليدات و پروژه هاي اجرا شده توسط اين مركز در زير مي آيد:

توانمندي هاي مركز :

كتاب روي موبايل : پياده سازي انواع كتب تخصصي ، آيين نامه ها و ... بر روي تلفن همراه

كاتالوگ ديجيتال روي موبايل : پياده سازي معرفي نامه يا كاتالوگ مربوط به زمينه كاري سازمان يا شخص بر روي

موبايل.

موتور ساخت نرم افزار هاي چند رسانه اي تلفن همراه (پرنيان)

پياده سازي بانك هاي اطلاعاتي ايستا و پويا بر روي تلفن همراه.

پياده سازي مسيرياب ها و نقشه ها بر روي موبايل.

پياده سازي سيستم هاي آن لاين (GPRS Based) بر روي تلفن همراه

نرم افزارهاي آموزشي چند رسانه اي بر روي تلفن همراه

پياده سازي سيستم هاي مديريت پيام كوتاه (SMS Center)

توليد انواع بازي هاي دو بعدي و سه بعدي بر روي موبايل

پياده سازي نرم افزار بر اساس خواست مشتري

مزاياي استفاده از محصولات براي سازمان ها:

كاهش هزينه ها

امكان كسب در آمد براي سازمان ها از طريق جذب آگهي هاي تبليغاتي روي نرم افزار

سهولت دسترسي مردم و متخصصين به اطلاعات مورد نياز در كم ترين زمان ممكن

هماهنگ شدن با موج ICT كشور

بالا بردن شاخص هاي متنوع و كيفيت خدمات سازمان

ايجاد بستر مناسب جهت برقراري روابط بهتر سازمان ها با مردم

قرارگيري در بالاترين سطح استانداردهاي جهاني خدمات عمومي

جذابيت كار با توجه به جديد بودن آن و استقبال از سوي عموم به دليل سهولت كاربري

عدم فرسودگي نسبت به كاغذ

ويژگي هاي عمومي محصولات

پشتيباني از تمامي زبان ها، بدون نياز به پشتيباني دستگاه تلفن همراه از زبان مورد نظر ( فارسي ، عربي ، انگليسي و ... )

در دسترس بودن و قابليت حمل (Portable )

سادگي نصب و استفاده

حجم بسيار پايين

استفاده از حداقل امكانات دستگاه هاي تلفن همراه

حروف چيني متون فارسي بر اساس نوع تلفن همراه و اندازه صفحه نمايش آن.

قابل نصب بر روي اكثر گوشي ها.(حتي اگر فارسي را پشتيباني نكند )

انطباق با تكنولوژي روز دنيا

داراي منوهاي جستجوي گزينه اي گرافيكي و متني براي اطلاعات درج شده در نرم افزار

سازگاري با گوشي هاي با قابليت كنترل از طريق صفحات لمسي

امكان قفل گذاري بر روي هر كدام از محصولات

پروژه هاي انجام شده:

1-ساخت نرم

افزار دومنظوره اجوبة الاستفتائات حضرت آيةالله خامنه اي «مدظله العالي» براي اولين بار در كشور

2-ساخت نرم افزار دو منظوره منشورات تخصصي مسجد مقدس جمكران

3-ساخت نرم افزارهاي تلفن همراه رساله مراجع عظام تقليد كشور و كشورهاي عربي مسلمان همسايه

4-ساخت بيش از 2500 عنوان نرم افزار تلفن همراه و ارائه آن به صورت رايگان بر روي سايت اينترنتي مركز به نشاني www.ghaemiyeh.com و كليه سفارشات فرهنگي كه براي ارگان ها و مراكز حقيقي و حقوقي توليد شده است.

3- واحد سايت

1- طراحي و ايجاد سايت و پورتال

1- طراحي گرافيكي سايت

طراحي سايت (طراحي وب سايت)

از عمده ترين خدمات مركز تحقيقات رايانه اي قائميه اصفهان طراحي سايت با توجه به نياز كاربران است. طراحان مركز علاوه بر داشتن دانش و تجربه كافي در زمينه طراحي سايت ، از ذوق و سليقه هنري خود در طراحي گرافيكي وب سايت ها استفاده بسزايي مي كنند.

از ديد كارشناسان مركز تحقيقات رايانه اي قائميه اصفهان طراحي سايت فقط ايجاد صفحات مختلف از تصاوير و متون ارائه شده توسط كاربر نيست، بلكه براي طراحي وب سايت موفق و ايجاد يك سايت كارآمد و مفيد، پارامترهاي مختلفي را بايد لحاظ كرد. اولين قدم در طراحي سايت شناخت و بررسي بازار هدف و مخاطبان سايت است. بعد از تعيين نوع مخاطبان و كاربران سايت، طراحي گرافيكي و در واقع رابط كاربري در برنامه كار طراحان قرار مي گيرد. اين در حالي است كه تيم برنامه نويس طراحي وب، به طور موازي به پياده سازي و ايجاد سو رس سايت مي پردازد.

با وجود تجربه موفق نمونه سايت هاي طراحي شده توسط مركز تحقيقات رايانه اي قائميه اصفهان ، تيم طراحي مركز ، همواره مشاور و پشتيبان مطمئن و معتمدي براي كاربران خود بوده و با ارائه بهينه ترين

ايده ها جوابگوي نيازهاي انفورماتيكي شما خواهد بود.

چگونه يك طراح سايت خوب انتخاب كنيم!

مشتري هايي رو مي شناسم كه بارها بهم گفتند كه از طراح قبلي راضي نبودند و به اندازه مبلغي كه هزينه كرده اند كار انجام شده را نپسنديدند. در صحبت هايشان پشيماني از همكاري با آن ها مشهود بود. سوالي كه اينجا مطرح مي شود اين است كه براي طراحي وب سايت و يا طراحي گرافيك كارها چه معيارهايي را براي انتخاب طراح در نظر بگيريم و چطور طراح مناسب را انتخاب كنيم. ابتدا بايد متذكر شوم كه طراحي وب سايت و طراحي گرافيك و چاپ دو مقوله كاملاً مجزا هستند و هر كدام خلاقيت، مهارت و دانش مختص به خود را مي طلبند. در اين مقاله سعي مي كنم معيارهاي مشترك را ذكر كنيم و در انتها مواردي در مورد هركدام از آن ها اضافه خواهم كرد.

خوب چيست؟

خوب چيزي بيشتر از يك صفت نيست. وقتي صحبت از طراح خوب مي كنم منظورم طرح خوب يا صرفاً طراحي با كارهاي فوق العاده نيست بلكه هدف انتخاب مناسب ترين گزينه براي همكاري ست؛ و در اينجا نمي خواهم در مورد طرح خوب يا بد بحث كنم چون مسلماً طراحان بسيار بهتر از ما در ايران مشغول به كار هستند. يك طراحي ممكن است كارهاي بسيار خوبي انجام دهد اما مناسب براي همكاري با شما نباشد.

تحقيق كنيد!

اگر طراح از طرف كسي به شما معرفي شده و يا مي دانيد كه قبلاً با يكي از دوستان و يا آشنايان شما همكاري داشته در موردش سوال كنيد. اين ساده ترين و معقول ترين راه آشنايي بيشتر با طراح است. از كساني كه سابقه كار با او را داشته اند بخواهيد در يك جمله او،

كارهايش، انعطاف پذيري و تعهدش را به هنگام كار به رايتان وصف كنند.

طراحان خوب ارزان نيستند!

متأسفانه در كشور ما يكي از مواردي كه به پيچيده شدن و دشواري در انتخاب پيمانكار كمك مي كند، نداشتن تخصص و مهارت كافي است. كسي يك بار موهاي برادرش را قيچي مي كند آرايشگر مي شود، يك نفر با برنامه اتوكد كار مي كند طراح معماري و نقشه كشي مي شود و يك نفر با برنامه فتوشاپ كار مي كند و طراح گرافيك مي شود. اين مسئله يكي از مهم ترين عوامل اختلاف بين قيمت ها در صنف هاي مختلف كاري است. اگر طراح خوب و حرفه اي براي كارتان احتياج داريد بايد هزينه اش را پرداخت كنيد. با انتخاب يك طراح گرافيك و يا طراح وب سايت خوب يك باز هزينه خواهيد كرد، سال ها از محصول استفاده مي كنيد و طرح و پروژه انجام شده با كيفيت در خور شخصيت تجارت شما انجام خواهد شد. گاهي به گمان خود با انتخاب طراح ارزان در هزينه ها صرفه جويي مي كنيم اما با گذشت زمان تجربه ثابت كرده است كه به زودي هزينه هاي دوباره را متقبل خواهيم شد.

طراح خوب زياد سوال مي پرسد، طراح خوب تنها شنونده نيست براي شما پيشنهادهايي دارد!

گروهي فكر مي كنند طراح خوب كسي است كه متن و لوگوي ما را بگيرد و پس از مدتي طرحمان را به ما تحويل دهد. اما اين طور نيست. يك طراح خوب از شما زياد سوال مي پرسد. براي او اهميت دارد كه شما چطور فكر مي كنيد. روحيه تجارت شما چيست. رنگ تجارت شما چه رنگي ست. هدفتان از طراحي اين بروشور و يا آن وب سايت چيست. طراح خوب پيش از قبول انجام پروژه ده ها سوال

از شما مي پرسد. طراح خوب جسارت آن را دارد كه به بعضي از خواسته هاي شما نه بگويد و به رايش دليل قانع كننده ارائه دهد. او براي شما پيشنهاداتي براي بهتر شدن خروجي كارتان دارد كه شايد شما تا به حال با آن ها فكر نكرده ايد.

از طراح وب سايتتان سوال بپرسيد!

بسياري از ما اطلاعات دقيق و علمي در مورد اينترنت، وب سايت و كارايي هاي آن نداريم و هميشه نقاطي تاريك در اين مورد در ذهنمان هست. اگر مي خواهيد طراحي وب سايتتان را به دست كسي بسپاريد از او سوالاتتان را بپرسيد. يك طراح وب سايت خوب بايد، آگاهي و دانش فني لازم براي پاسخگويي به تمام سوالات شما را داشته باشد. يك طراح خوب وب سايت سوالي را براي شما بي پاسخ نخواهد گذاشت. با حوصله به شما پاسخ مي دهد، وب سايت شما، كارايي ها و آينده اش را براي شما تفسير مي كند . مطمئن باشيد حتي اگر تمام جوانب را براي وب سايت خود از پيش در نظر گرفته باشيد او گزينه اي براي افزودن با آن ها براي پيشنهاد به شما خواهد داشت.

خوشحال نگه داشتن مشتري هدف هر طراح باهوشي است. چون بهترين راه براي يافتن مشتري هاي خوب اين است كه مشتري هاي خوشحال و راضي داشته باشند.

نمونه اي از طراحي ها انجام گرفته با نام آن مركز كاري از گروه گرافيكي سايت مركز تحقيقات رايانه اي قائميه اصفهان

2- برنامه نويسي وب سايت

همان گونه كه مي دانيم وب سايت هاي اينترنتي در اوائل ظهورشان تنها شامل متون بودند و طي چند سال گذشته عكس ها نيز در آن ها گنجانده شدند و تا به حال نيز وب سايت هايي كه تنها از اين دو موئلفه استفاده كرده اند بسيار ساخته مي شود

. ولي دنياي امروز اينترنت ديگر پذيراي وب سايت هاي خشك و بي روح و كم مطلب قديمي نيست و اگر شما به سايتي مراجعه كنيد كه خدماتي را به شما ارائه ندهد ، اخبار و مطالب آن به روز نباشد ، از بودن در آن سايت و امكاناتش سرگرم نشويد و در يك جمله "اين سايت وقت شما را تلف كند" براي بار دوم به آن مراجعه نخواهيد كرد .

مركز تحقيقات رايانه اي قائميه اصفهان با بهره گيري از كادر برنامه نويسي خود كه در زمينه برنامه نويسي وب سايت هاي اينترنتي تجربه فراواني دارند قادرست كه سايتي ديناميك چه در سمت سرويس گيرنده و چه در سمت سرويس دهنده براي شما توليد كند .

شرح خدمات سايت به شرح زير مي باشد :

1. طراحي حرفه اي سايت شامل برنامه نويسي ، گرافيك و ... بر پايه برنامه هاي اوپن سو رس و يا برنامه اختصاصي نوشته شده توسط مركز

2. ساخت سايت هاي نياز مندي ، فروشگاهي، دايركتوري، خدماتي ، معرفي، با پرتال ها و سيستم هاي مديريت محتوا

3. امنيت و رفع نواقص امنيتي سايت ها و سرورها

4. به روز رساني و پشتيباني محتوايي و فني وب سايت ها

5. ترجمه متون به زبان هاي ديگر و ساخت سايت هاي چند زبانه

6. امور مربوط به فروش هاست و دامنه و سرور اختصاصي داخل كشور

7. ثبت سايت ها در موتورهاي جستجو و دايركتوري هاي بزرگ

8. ساخت تصاوير فلاش و گيف براي جذابيت بيشتر سايت ها

9. ايجاد و پياده سازي پورتال هاي سازماني با كامل ترين امكانات مديريت محتوا (CMS) به زبان فارسي

10.ايجاد و پياده سازي پايگاه هاي اينترنتي با كامل ترين امكانات مديريت محتوا (CMS) به زبان فارسي

11. ساخت برنامه هاي سفارشي و اختصاصي به زبان php

و asp

برخي از امكانات قابل ارائه در وب سايت عبارت است از

مديريت بخش ها، مديريت مجموعه ها، مديريت مطالب، مديريت مطالب صفحه اول سايت، مديريت نظرات، مديريت پيوست ها، مديريت بنرهاي تبليغاتي، آگهي ها، مديريت تماس ها، مديريت وب لينك ها، مديريت كاربران، مديريت منوها، ارسال خبرنامه، نقشه سايت، آمار حرفه اي، گالري تصاوير، مديريت پنجره ها، مديريت زبان ها و...

3- نياز شما به وب سايت

مركز تحقيقات رايانه اي قائميه اصفهان منافع خود را در منافع مشتريان خود مي داند و مطمئناً هر چه مشتريان منفعت بيشتري كسب كنند شركت ما در ارائه خدمات و كسب منافع بيشتر موفق تر خواهد بود.اينترنت همانند دنيايي كه در آن زندگي مي كنيم مي باشد كه در آن مي توان به داد و ستد، تبليغ، ارائه خدمات (از هر نوعي كه باشد) و غيره ... پرداخت. ولي با اين تفاوت كه اينترنت يك دنياي مجازي است و كار كردن در يك دنياي مجازي بسيار قانونمندتر و سهل تر است.متخصصان مركز تحقيقات رايانه اي قائميه اصفهان بر اين باورند كه اينترنت براي كليه اصناف مي تواند مفيد واقع شود و با توجه به رشد چشمگير تجارت الكترونيكي در ايران كليه اصناف و واحدهاي تجاري مي توانند به نوع خود اين بازار سهيم شوند و سود ببرند.مركز تحقيقات رايانه اي قائميه اصفهان در هر زمينه اي كه فعاليت مي كنيد، با ارائه راهكارهاي اصولي و نه بلند پروا زا نه شما را به سوي موفقيت در تكنولوژي قرن 21 سوق خواهد داد. معرفي شركت ها و مؤسسات مشابه كه در ديگر كشورها به فعاليت تجاري الكترونيكي مشغولند نمونه خوبي براي اثبات امكان استفاده كليه حرفه ها از اين دنياي مجازي است.قبل از هر تصميم گيري ابتدا با متخصصان مركز تحقيقات رايانه اي قائميه اصفهان مشورت كنيد تا به بهترين

نحو شما را از استفاده از امكاناتي كه خود نيز به آن واقف نيستيد راهنمايي كنند.

4- ارزش گذاري وب سايت

مهم ترين عامل در زمان فروش محصول و خدمات ، متغير قيمت مي باشد . قيمت هاي مربوط به هر صنف غالباً از طريق دولت و اتحاديه هاي آن صنف تعين مي گردد .مركز تحقيقات رايانه اي قائميه اصفهان بر اين باور است كه خدمات توسعه وب از آنجا كه با روش هاي گوناگون و كيفيت و كميت هاي متفاوتي انجام مي شود از اين قانون مستثني بوده و شركت هاي توسعه وب مي بايستي با توجه به نوع تكنولوژي هر وب سايت و عامل هاي تعين كننده ديگر به قيمت گذاري بپردازند .مركز تحقيقات رايانه اي قائميه اصفهان با تجربه اي كه در زمينه استعلام ها و قيمت گذاري ها كسب نموده است . به اين باور رسيده است كه قيمت گذاري هاي خود را بر اساس 3 عامل نيازهاي مشتري ، زمان و تكنولوژي هاي موجود انجام دهد .توصيه ما به همه مشتريان اينست كه از اعتماد به افرادي كه در زمينه توسعه وب مهارت و تجربه كافي ندارند به پرهيزند و تجارت يا تبليغ اينترنتي خود را به واسطه ها و افراد سود جويي كه آن ها را در ميانه كار تنها مي گذارند و در بسياري از موارد در تكميل پروژه نيز عاجز مي مانند و يا در صورت تكميل پروژه و دريافت هزينه ، آن ها را به فراموشي مي سپارند واگذار نكنند . شما با يك جلسه مشاوره با متخصصان مركز تحقيقات رايانه اي قائميه اصفهان در برابر اين مشكلات بيمه خواهيد بود .

5- سياست هاي مركز

قيمت عادلانه

مركز تحقيقات رايانه اي قائميه اصفهان با تحليل و تجزيه اي كه در اولين مرحله ساخت هر وب سايت انجام مي دهد . به صورت كارشناسي و دقيق همه قسمت هاي وب سايت را مورد مطالعه قرار داده و با توجه به توانائي هاي

بالاي متخصصان مركز تحقيقات رايانه اي قائميه اصفهان در زمينه تكنولوژي هاي متعدد و نيازهاي موجود ، مناسب ترين قيمت را براي مشتريان خود پيشنهاد مي كند .لازم به تذكر است كه مركز تحقيقات رايانه اي قائميه اصفهان قيمتي را عادلانه مي داند كه با حفظ منافع بتوان بهترين خدمات را به مشتري ارائه داد و لزوماً قيمت ارزان نشانه عدالت نيست .مطابقت با استانداردها مركز تحقيقات رايانه اي قائميه اصفهان با رعايت استانداردهاي W3 و در عين حال با بارگيري مناسب ترين تكنيك ها به توسعه وب سايت هاي اينترنتي مي پردازد . موفقيت يك وب سايت در گرو اطمينان از دسترسي آسان ، سريع و مطابقت با استانداردهاي ابزارهاي مورد استفاده در اينترنت مي باشد . مركز تحقيقات رايانه اي قائميه اصفهان بيشترين زمان را صرف رعايت اين استانداردها مي نمايد تا از دغدغه هاي مشتريان در جلب رضايت از عملكرد وب سايت آن ها بر روي كامپيوترهاي بازديدكنندگان بكاهد . حمايت و پشتيباني مهم ترين و اصلي ترين سياست مركز تحقيقات رايانه اي قائميه اصفهان حمايت از مشتريان خود و از جمله آن كساني است كه تازه به عرصه دنياي اينترنت پاي گذاشته اند و با ارائه خدمات مكمل و راهنمائي هاي سازنده ، آن ها را در رسيدن به موفقيت ها و پيشرفت هاي روز افزون ياري مي رساند .

6- استراتژي صحيح در انتخاب

قيمت.

يكي از عوامل استراتژيك در فروش هر نوع خدمات مي باشد و از جمله عواملي است كه شركت هاي ارائه دهنده خدمات ميزباني وب سايت كه كم هم نيستند با روش هاي گوناگون سعي در جلب مشتريان خود دارند. مركز تحقيقات رايانه اي قائميه اصفهان تعرفه هاي قيمت خود را به موازات خدمات و كيفيت پشتيباني كه به مشتريان خود ارائه مي دهد تعيين مي كند. در زمان مقايسه قيمت ها، مشتريان تنها